3步吃透 Go 标准库 HTTP/TLS,让你的 Web 服务器直接起飞

会用 net/http 写 "Hello World" 不难,难的是一套代码扛住线上流量,还能安全省心跑好多年。

很多 Go 开发者,对标准库的印象还停留在:写个简单路由、返回点 JSON,后面上生产就直接上 gin / echo,一顿中间件、插件往上叠。结果呢? 一旦遇到 TLS、证书更新、多端口监听、优雅停机这些硬需求,就开始满世界抄代码、踩坑、填坑。

但真相是:Go 标准库已经帮你把大部分"底层脏活累活"都干了,你只负责把拼图拼起来。这篇就带你用一种"能直接搬进项目"的方式,把 HTTP/TLS 从入门到生产级一口气打通:从最小 Web 服务器,到 HTTPS、安全加固,再到多端口监听、证书热更新、优雅启停,一路拉满。

Go 标准库的 HTTP/TLS 优势

能不用第三方,就别乱加依赖,这是后期稳定性和可维护性的底层逻辑。

零依赖搭建生产级 Web 服务器的核心逻辑

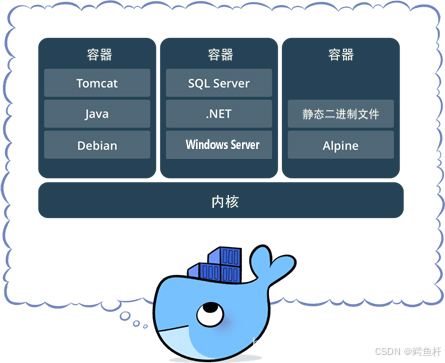

Go 自带的 + ,就是一套完整的 Web 服务器底座:

-

不需要再装 N 个库才能跑起来

-

不用和一堆中间件生态"对齐兼容"

-

接口设计统一清晰,迁移成本低

背后的好处很现实:

-

生产事故少一个组件,就少一种锅

-

Go 版本升级,标准库一起进化,安全性和性能随之提升

-

遇到问题,90% 都能在官方文档、issue、源码里找到答案

真正成熟的工程团队,第一反应不是"再上个框架",而是"标准库能不能搞定"。

HTTP 与 TLS 的联动价值:安全 + 高性能的原生支持

很多人以为:搞 HTTPS 一定要靠 Nginx / Envoy 这种"外挂终结者"。其实 Go 早就把 HTTP 和 TLS 联动打通了:

-

同一个 http.Server 就能直接启 HTTPS

-

HTTP/2、Keep-Alive、连接复用等特性都是"顺带起飞"

-

TLS 版本、加密套件、SNI、多证书切换,全在一套配置里搞定

也就是说,你完全可以:

-

直接把 Go 服务放在边缘做 TLS 终结

-

轻量场景里省掉 Nginx,减少一跳网络、减少一层配置地狱

核心目标:从基础到进阶,覆盖 Web 服务器全场景实现

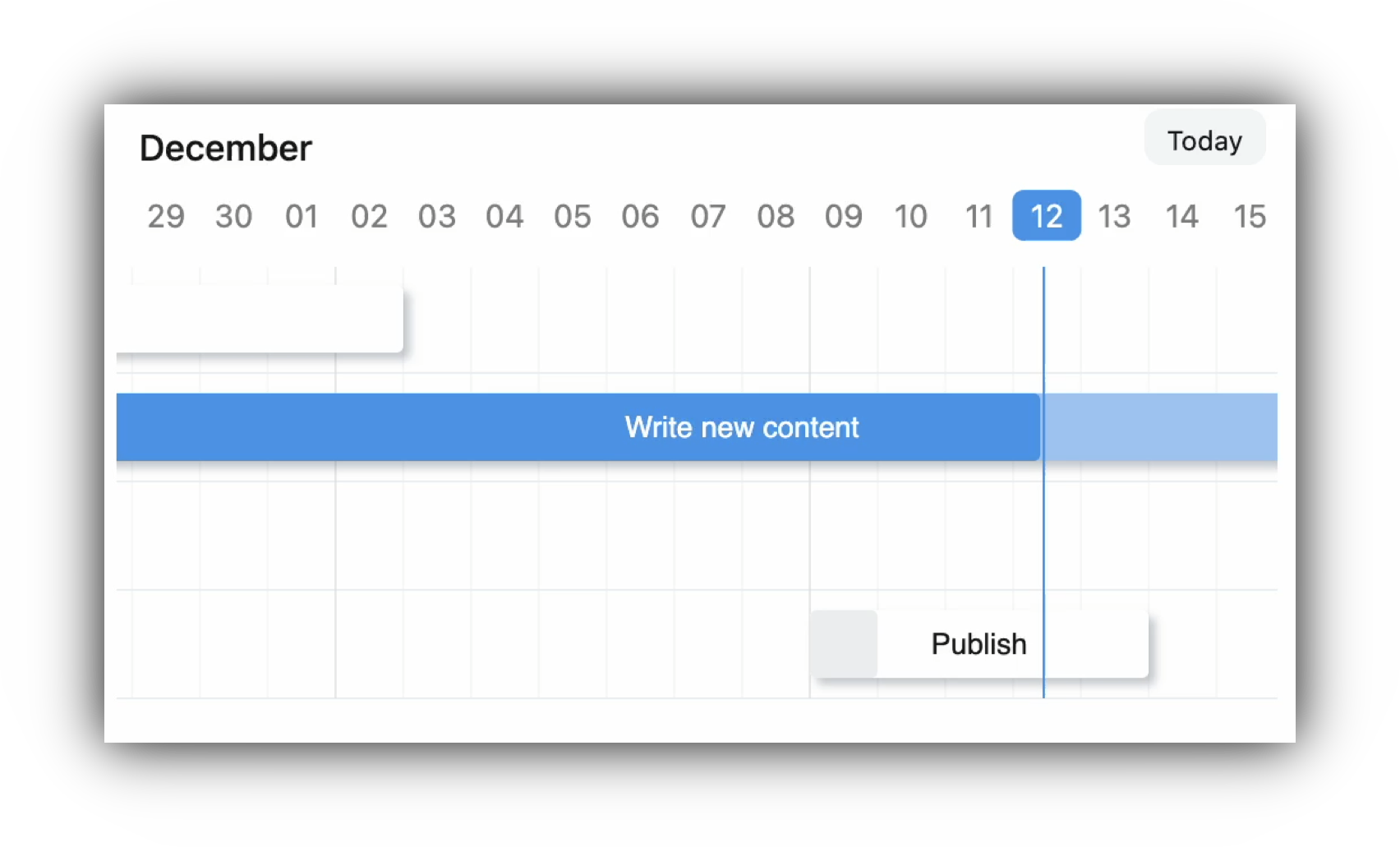

整篇拆成三层:

-

会用:最小 HTTP / HTTPS 服务,路由、请求、响应

-

用得稳:TLS 配置、高级特性(超时、HTTP/2、反向代理、中间件)

-

用得上生产:多端口监听、重定向、证书热更新、优雅停机、监控与优化

看完,你应该能做到:不用额外框架,就能写出一个可直接顶上生产流量的 Web 服务器。

Go HTTP 标准库基础:快速搭建最小化 Web 服务器

很多"高级问题",本质上都是基础没吃透。

核心组件解析:http.Server、Handler、ServeMux(路由)

先把角色分清楚:

-

http.Server:真正的"服务器",负责监听端口、处理连接、控制超时等

-

Handler 接口:所有能处理请求的东西,都是实现了 ServeHTTP(w, r) 的 Handler

-

ServeMux:标准库自带的路由器,根据 URL 路径把请求分发给不同 Handler

简单理解:

-

Server 是老板

-

ServeMux 是前台分单

-

Handler 是具体办事的员工

搞清楚职责边界,是你后面少踩很多奇怪 Bug 的第一步。

最简实现案例:3 行代码启动 HTTP 服务

最小可用 HTTP 服务的核心逻辑就三步:

-

注册路由:哪个 URL 交给哪个 Handler

-

创建 Server:指定监听地址和 Handler

-

调用 ListenAndServe:开始监听端口接客

package main

import (

"fmt"

"net/http"

)

func main() {

http.HandleFunc("/", func(w http.ResponseWriter, r *http.Request) {

fmt.Fprintln(w, "Hello, Go HTTP!")

})

// 最小可用 HTTP 服务

http.ListenAndServe(":8080", nil)

}

很多人第一眼写 demo 就埋了坑:

-

直接用 http.HandleFunc + http.ListenAndServe(":8080", nil)

-

不设置任何超时、不设置 MaxHeaderBytes,上生产就埋雷

更稳一点的写法是:

srv := &http.Server{

Addr: ":8080",

ReadHeaderTimeout: 5 * time.Second,

}

log.Println("HTTP server listening on :8080")

if err := srv.ListenAndServe(); err != nil && err != http.ErrServerClosed {

log.Fatal(err)

}

**规范姿势是:显式创建 ,不要把配置交给默认值随缘。**

路由配置:默认路由与自定义路由规则

用 ServeMux 做路由,可以把不同路径拆分清楚:

mux := http.NewServeMux()

mux.HandleFunc("/", func(w http.ResponseWriter, r *http.Request) {

fmt.Fprintln(w, "index page")

})

mux.HandleFunc("/hello", func(w http.ResponseWriter, r *http.Request) {

fmt.Fprintln(w, "hello page")

})

mux.HandleFunc("/api/", func(w http.ResponseWriter, r *http.Request) {

fmt.Fprintf(w, "API path: %s

", r.URL.Path)

})

srv := &http.Server{

Addr: ":8080",

Handler: mux,

}

srv.ListenAndServe()

有几个容易误用的小点:

-

精确匹配:/hello 只匹配 /hello,不会匹配 /hello/world

-

前缀匹配:/api/ 会匹配 /api/user、/api/order/1 等所有以它开头的路径

-

根路由 / 是兜底规则,如果你什么都没配,所有请求就会走它

常用玩法:

-

静态资源走 /static/ 前缀

-

API 统一挂 /api/ 前缀,再在内部做细分

-

没匹配上的统一走一个"兜底 Handler"返回 404 或统一错误格式

路由设计清不清晰,决定了你半年后维护代码时"是骂当时的自己,还是谢谢当时的自己"。

请求与响应处理:http.Request 与 http.ResponseWriter 实战

一个比较完整的 JSON Handler 示例如下:

func userHandler(w http.ResponseWriter, r *http.Request) {

// 限制方法

if r.Method != http.MethodPost {

http.Error(w, "method not allowed", http.StatusMethodNotAllowed)

return

}

// 限制 Body 大小,防止恶意大包

r.Body = http.MaxBytesReader(w, r.Body, 1<<20) // 1MB

type User struct {

Name string `json:"name"`

Age int `json:"age"`

}

var u User

if err := json.NewDecoder(r.Body).Decode(&u); err != nil {

http.Error(w, "invalid json", http.StatusBadRequest)

return

}

w.Header().Set("Content-Type", "application/json")

w.WriteHeader(http.StatusOK)

json.NewEncoder(w).Encode(map[string]any{

"ok": true,

"user": u,

})

}

关键实战点:

-

从请求里拿数据:

-

写响应:

注意一个大坑:**一旦开始 响应体,状态码就算"锁死"了,再想改就晚了。**所以错误检查要在写 body 前做完。

TLS 加密:给 HTTP 服务穿上 "安全外衣"

在公网裸奔的 HTTP 服务,就像深夜把门大开睡觉,"出事只是时间问题"。**

TLS 核心概念:证书、密钥、HTTPS 协议原理

要搞 HTTPS,先认清三个关键词:

-

证书(Certificate):身份证 + 公钥,发给别人用来加密数据、校验你身份

-

私钥(Private Key):只在你服务器上,谁拿到谁能"冒充你"

-

TLS 握手:客户端和服务端协商版本、套件、密钥,确定后续加密方式

简单粗暴记住一句话:

证书给别人看,私钥自己藏好,HTTPS 就是在这俩的基础上安全聊天。

Go 标准库的 TLS 支持:crypto/tls 与 net/http 的联动

Go 标准库的设计是:

-

底层加密能力在 crypto/tls

-

HTTP 层在 net/http,直接接受一个 TLSConfig 来开挂

这意味着:

-

你可以很细粒度地控制 TLS 行为(版本、套件、SNI、证书选择)

-

同一套 TLS 配置,可以给多个 Server 复用(多端口、多协议)

证书准备:自签证书(开发测试)与正规 CA 证书(生产环境)

两个场景要分清:

-

开发 / 内网测试:

-

生产环境:

自签证书的坑:

-

千万别把"测试自签证书"顺手就用到生产,这不是省事,是埋雷

最简 HTTPS 服务实现:一键启用 TLS 加密

有了证书之后,HTTPS 的最小代码大概是这样:

func main() {

mux := http.NewServeMux()

mux.HandleFunc("/", func(w http.ResponseWriter, r *http.Request) {

fmt.Fprintln(w, "Hello, HTTPS!")

})

srv := &http.Server{

Addr: ":8443",

Handler: mux,

}

// cert.pem: 公钥证书;key.pem: 私钥

if err := srv.ListenAndServeTLS("cert.pem", "key.pem"); err != nil {

log.Fatal(err)

}

}

把 HTTP 换成 HTTPS,本质上只多了两样东西:

-

证书文件路径

-

调用 ListenAndServeTLS 或在 Server 里配置 TLSConfig

套路是一样的:

-

路由还是原来的路由

-

Handler 还是原来的 Handler

-

只是从"明文说话"变成"加密说话"

你甚至可以做到:同一个 Handler,既能服务 HTTP,又能服务 HTTPS,完全复用业务逻辑。

关键配置:TLS 版本限制、加密套件选择(安全加固)

稍微安全一点的配置可以这么写:

tlsConfig := &tls.Config{

MinVersion: tls.VersionTLS12,

// 优先使用服务端推荐的加密套件(视 Go 版本而定)

PreferServerCipherSuites: true,

}

srv := &http.Server{

Addr: ":8443",

Handler: mux,

TLSConfig: tlsConfig,

}

log.Fatal(srv.ListenAndServeTLS("cert.pem", "key.pem"))

安全这块,几个硬要点是:

-

禁用过时版本:强制 TLS 1.2+,能上 1.3 的就上

-

精简加密套件:只留业界通用的安全套件,别为了兼容极老客户端牺牲整体安全

-

配置 PreferServerCipherSuites(在支持的 Go 版本中):服务端说了算,避免被"协商"到弱套件

很多安全团队的要求基本就一句:

默认能用,不代表安全可用,TLS 配置一定要显式写清楚。

Go HTTP/TLS 黑科技:标准库的隐藏高级特性

真正的"黑科技",往往藏在你没认真看过的结构体字段里。**

连接复用:Keep-Alive 与 HTTP/2 原生支持(零配置启用)

Go 的 HTTP 客户端和服务端,天然支持:

-

Keep-Alive:复用 TCP 连接,减少握手开销

-

HTTP/2:在 TLS 上自动协商启用(条件满足时)

你要做的事情只有两点:

-

不要乱关掉 Keep-Alive,除非你真的知道自己在干嘛

-

注意长连接下:服务端要配置合适的 IdleTimeout,防止被大量空闲连接拖垮

加性能最划算的一刀,就是让连接多活一会儿,但别永远赖着不走。

超时控制:优雅处理慢请求(ReadTimeout、WriteTimeout、IdleTimeout)

一个稍微像样的 Server 通常会长这样:

srv := &http.Server{

Addr: ":8080",

Handler: mux,

ReadTimeout: 5 * time.Second,

WriteTimeout: 10 * time.Second,

IdleTimeout: 60 * time.Second,

}

三个超时字段,基本等于三条命:

-

ReadTimeout:从连接建立到读完整个请求头 + Body 的时间

-

WriteTimeout:开始写响应到写完的时间

-

IdleTimeout:Keep-Alive 空闲连接能"躺"多久

合理配置能避免:

-

慢请求拖满 worker,变相 DDoS

-

下游服务卡住时,整个链路僵死不动

-

大量空闲连接长期占用资源

经验法则:宁可稍微"杀"得狠一点,也不要放任慢连接无限拖时间。

自定义 TLS 握手:按需修改 TLS 配置(如 SNI 多域名支持)

一个简单的 SNI 多证书例子(示意逻辑):

certMap := map[string]*tls.Certificate{

"example.com": loadCert("example.com.pem", "example.com.key"),

"api.example.com": loadCert("api.pem", "api.key"),

}

tlsConfig := &tls.Config{

GetCertificate: func(chi *tls.ClientHelloInfo) (*tls.Certificate, error) {

if cert, ok := certMap[chi.ServerName]; ok {

return cert, nil

}

// 默认证书

return certMap["example.com"], nil

},

}

现实中常见需求:

-

一个 IP、多个域名,每个域名对应不同证书

-

不同域名需要不同 TLS 策略(比如内部域名支持更多套件)

这时可以利用:

-

SNI(Server Name Indication):客户端在握手里带上要访问的域名

-

自定义 GetCertificate 或 GetConfigForClient 回调:根据域名返回对应证书或配置

玩法很多,比如:

-

单进程多租户服务,各租户不同证书

-

动态从配置中心下发证书,不重启生效(后面证书热更新会再说)

无证书加密:TLS-PSK 模式(轻量场景优化)

有些内网 / 物联网场景:

-

双方都可控

-

没有公网上的 CA

-

证书管理成本太高

这时可以考虑 TLS-PSK(预共享密钥)等方案,用预共享密钥做握手认证和加密。好处是:

-

不用到处签证书、更新证书

-

对小设备更友好,资源占用更低

结论:不是所有加密都要上"CA 证书这条重型路线",轻量场景可以更灵活。

原生反向代理:http.ReverseProxy + TLS 终结实战

标准库的 httputil.ReverseProxy 让你很容易做一个简单网关:

target, _ := url.Parse("http://127.0.0.1:9000")

proxy := httputil.NewSingleHostReverseProxy(target)

mux := http.NewServeMux()

mux.Handle("/api/", proxy)

Go 标准库自带 ,让你:

-

直接把 Go 当小型网关 / 边缘代理使用

-

接前面的 HTTPS,后面转 HTTP / HTTPS 都行

这意味着:

-

小团队可以用一套 Go 服务承担"Web 服务 + 轻量网关"的双角色

-

内部微服务不用全部直接暴露公网,由边缘代理统一接入、做统一认证和限流

中间件机制:基于标准库实现日志、认证、限流中间件

一个简易日志中间件示例:

func loggingMiddleware(next http.Handler) http.Handler {

return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request) {

start := time.Now()

next.ServeHTTP(w, r)

log.Printf("%s %s %s", r.Method, r.URL.Path, time.Since(start))

})

}

mux := http.NewServeMux()

mux.HandleFunc("/hello", helloHandler)

root := loggingMiddleware(mux)

srv := &http.Server{

Addr: ":8080",

Handler: root,

}

即便没有 gin 的"中间件链式 API",标准库也能轻松玩中间件。

核心思想只有一句:

Handler 嵌 Handler,外层做通用逻辑,内层做业务逻辑。

典型中间件场景:

-

访问日志:记录方法、路径、耗时、状态码

-

认证鉴权:校验 Token / Cookie,不通过直接返回

-

限流:对 IP 或某路由进行 QPS / 并发限制

写好了之后,你会发现:标准库的中间件其实更透明、更可控,不会被复杂框架"魔法行为"坑。

实战场景:生产级 Web 服务器搭建全流程

真正决定你"是不是能上生产"的,不是语法,而是这些工程细节。**

多端口监听:同时支持 HTTP(80)与 HTTPS(443)

经典需求:

-

80 端口接来所有 HTTP 请求

-

443 端口跑 HTTPS

-

内部有时还需要单独监听一个管理端口

可以通过两个 Server 并行监听:

httpSrv := &http.Server{

Addr: ":80",

Handler: httpMux, // 主要做重定向

}

httpsSrv := &http.Server{

Addr: ":443",

Handler: appMux, // 真正业务

TLSConfig: tlsConfig,

}

// 并行启动

go func() {

log.Println("HTTP on :80")

log.Println(httpSrv.ListenAndServe())

}()

go func() {

log.Println("HTTPS on :443")

log.Println(httpsSrv.ListenAndServeTLS("cert.pem", "key.pem"))

}()

实践上,就是启动多个 ,每个监听一个端口,各自有自己的 Handler 或共享同一个。并发启动、并发监听,然后统一管理它们的生命周期。

HTTP 自动重定向到 HTTPS(301 跳转实现)

重定向 Handler 非常简单:

func redirectToHTTPS(w http.ResponseWriter, r *http.Request) {

target := "https://" + r.Host + r.URL.RequestURI()

http.Redirect(w, r, target, http.StatusMovedPermanently)

}

httpMux := http.NewServeMux()

httpMux.HandleFunc("/", redirectToHTTPS)

-

保留 80 端口,但不提供业务服务

-

所有请求统一 301 或 308 跳转到对应的 https:// 地址

好处:

-

用户输入域名不带协议也能自动安全访问

-

搜索引擎统一权重到 HTTPS 版本

-

慢慢淘汰纯 HTTP 访问习惯

一句话:80 不是不用,而是只做"指路牌",不做"正式入口"。

证书热更新:不重启服务更新 TLS 证书

现实运维场景里,证书更新是高频操作,如果每次都要重启整个服务:

-

流量抖动

-

短暂不可用

-

高峰期谁都不敢动

一个常见模式是用原子变量存证书指针,定时重新加载:

var currentCert atomic.Value // *tls.Certificate

func loadCert(path, key string) *tls.Certificate {

cert, err := tls.LoadX509KeyPair(path, key)

if err != nil {

log.Fatal(err)

}

return &cert

}

func main() {

currentCert.Store(loadCert("cert.pem", "key.pem"))

tlsConfig := &tls.Config{

GetCertificate: func(chi *tls.ClientHelloInfo) (*tls.Certificate, error) {

cert := currentCert.Load().(*tls.Certificate)

return cert, nil

},

}

// 后台定时重新加载证书文件

go func() {

ticker := time.NewTicker(24 * time.Hour)

for range ticker.C {

currentCert.Store(loadCert("cert.pem", "key.pem"))

}

}()

}

-

把证书加载逻辑封装到一个函数里

-

使用原子变量 / 锁保存当前证书

-

在 GetCertificate 或类似回调里动态读取当前证书

-

运维侧定期触发"重新加载证书文件"的逻辑,不重启进程

这就是所谓的"证书热更新":进程不重启,证书换新,连接平滑过渡。

服务优雅启停:信号处理(SIGINT、SIGTERM)与连接平滑关闭

线上最怕的不是"挂了",是"突然就挂了"。

优雅停机的一般流程:

srv := &http.Server{

Addr: ":8080",

Handler: mux,

}

go func() {

if err := srv.ListenAndServe(); err != nil && err != http.ErrServerClosed {

log.Fatal(err)

}

}()

// 监听系统信号

quit := make(chan os.Signal, 1)

signal.Notify(quit, syscall.SIGINT, syscall.SIGTERM)

<-quit

log.Println("Shutting down server...")

ctx, cancel := context.WithTimeout(context.Background(), 5*time.Second)

defer cancel()

if err := srv.Shutdown(ctx); err != nil {

log.Fatal("Server forced to shutdown:", err)

}

-

收到退出信号(如 SIGINT、SIGTERM)

-

拒绝新连接(比如关闭监听端口)

-

给正在处理中的请求一个"宽限期"处理完

-

超时时间到仍未结束的请求,强制关闭

这种模式能保证:

-

不会一刀切把用户请求中断在一半

-

发布 / 重启变成安全可控的日常操作

能优雅停机的服务,才配说自己是"生产可用"的服务。**

日志与监控:集成标准库 log/slog 与指标暴露(Prometheus 兼容)

生产环境绝对不能只看"能不能跑",还要:

-

有日志:

-

有指标:

常见做法:

-

用 log / slog 打基础日志

-

用一个 /metrics 路由对接 Prometheus,暴露服务内部指标

mux := http.NewServeMux()

mux.HandleFunc("/healthz", func(w http.ResponseWriter, r *http.Request) {

w.WriteHeader(http.StatusOK)

w.Write([]byte("ok"))

})

// 假设你用的是 Prometheus 官方 Go client

mux.Handle("/metrics", promhttp.Handler())

最终效果是:服务不是一块黑盒,而是一块你随时能看到心跳、血压、体温的数据面板。

性能优化与安全最佳实践

服务器调优这件事,本质上就是"在哪儿该抠,在哪儿别瞎抠"。**

性能调优:调整 MaxHeaderBytes、MaxConnectionsPerIP 等参数

一些关键参数,改得好就是保护伞,改不好就是电锯:

srv := &http.Server{

Addr: ":8080",

Handler: mux,

MaxHeaderBytes: 1 << 20, // 1MB

}

-

MaxHeaderBytes:限制 HTTP 头大小,防止有人用超大 Header 拖垮你

-

连接数限制(可自己封装):

实践经验:

-

正常业务头很少超过几 KB,不要给到几 MB 的巨量默认值

-

对于公网上暴露的接口,要有"资源上限"概念,别对任何客户端无条件敞开

安全加固:禁用弱 TLS 版本、限制敏感加密套件、配置 HSTS

tlsConfig := &tls.Config{

MinVersion: tls.VersionTLS12,

}

func hstsMiddleware(next http.Handler) http.Handler {

return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request) {

w.Header().Set("Strict-Transport-Security", "max-age=31536000; includeSubDomains")

next.ServeHTTP(w, r)

})

}

安全这块的组合拳:

-

禁用 TLS 1.0 / 1.1,强制 1.2+

-

去掉被标记为不安全的套件(例如不安全的对称算法或密钥交换方式)

-

配置 HSTS:浏览器强制使用 HTTPS 访问,减少被降级攻击的可能

外加一些细节:

-

合理设置证书有效期,搭配自动续期

-

对敏感接口开启更严格的安全策略(比如单独子域、独立证书)

安全不是"搞一次就完事",而是一套要和业务一起迭代的工程习惯。**

资源限制:连接数控制、内存占用优化

对大文件下载/上传,建议采用流式处理而不是一次读入内存:

func downloadHandler(w http.ResponseWriter, r *http.Request) {

f, err := os.Open("bigfile.bin")

if err != nil {

http.Error(w, "not found", http.StatusNotFound)

return

}

defer f.Close()

w.Header().Set("Content-Type", "application/octet-stream")

io.Copy(w, f) // 流式拷贝,内存占用稳定

}

你要始终记住:服务资源是有限的。

-

连接数:

-

内存:

不做限制的结果通常是:你以为是在"对用户好",实际是在"对整个集群下死手"。

常见坑规避:超时设置不当、证书配置错误、路由冲突排查

线上踩坑高频榜:

-

超时设置为 0(无限):慢请求直接把服务搞死

-

证书路径 / 权限配置错:服务一启动就 panic,或者只在特定环境挂

-

多路由前缀乱配:不小心让根路由 / 接住所有请求,上层规则全部失效

建议养成一个习惯:

每次上线前,用 checklist 过一遍 HTTP/TLS 关键配置,比临时救火划算一万倍。

对比与延伸:标准库 vs 第三方框架(gin/echo)

框架不是救命稻草,是放大器——基础不稳,只会放大混乱。**

标准库优势:轻量、无依赖、性能原生

标准库最大的三个优势:

-

轻:不引入额外抽象,心智负担小

-

稳:跟随 Go 官方节奏迭代,安全性和兼容性都有保障

-

快:没有多余封装,性能接近"原生裸跑"

很多团队后悔的一句话是:

"早知道标准库这么好用,当初就不乱上 N 个框架了。"**

适用场景:何时选择标准库,何时选择第三方框架

可以用一句很粗暴但好用的标准来判断:

-

纯 API 服务、网关、内部服务、对性能要求高:优先用标准库

-

需要大量 Web 生态(中间件、模板、表单绑定、Swagger 自动生成):再考虑 gin / echo

更现实一点的策略是:

-

核心关键服务用标准库,追稳定、可控

-

周边业务、管理后台可以用框架,提高开发效率

标准库扩展:按需集成第三方组件(如验证、模板引擎)

用标准库不等于"闭门造车"。你完全可以:

-

用第三方验证库来做参数校验

-

用模板引擎来渲染 HTML

-

用 prometheus、opentelemetry 做监控和链路追踪

底座是标准库,上层自由选型,这才是"既稳又灵活"的终局形态。

总结与进阶方向

会写一个"能跑"的服务很容易,难的是写一个"你敢放心扔上生产"的服务。

核心要点回顾:HTTP/TLS 服务搭建的关键步骤

整套思路再快速过一遍:

-

用 http.Server 明确控制端口、超时、资源限制

-

用 ServeMux + Handler 搭好清晰的路由结构

-

开启 TLS:准备证书、配置 TLS 版本和套件

-

打开高级特性:连接复用、反向代理、中间件、SNI 等

-

补全生产级能力:多端口、301 跳转、证书热更新、优雅停机、日志与监控

-

持续调优:性能、安全、资源限制、排坑

只要这条线贯通,你就已经超过大多数"只会框架 API 调用"的选手了。

进阶学习资源:官方文档、源码解析、扩展工具链

想往下挖更深,可以重点看:

-

net/http、crypto/tls 的官方文档与示例

-

标准库源码里 http.Server、Transport、ReverseProxy 的实现

-

周边生态:Prometheus、OpenTelemetry、各类 TLS 最佳实践文档

真正的进阶,是从"会用"变成"看得懂它为什么这么设计"。**

扩展场景:WebSocket+TLS、GRPC 与 HTTP/TLS 共存

走到这一步,你会发现,HTTP/TLS 只是一个起点:

-

WebSocket + TLS:在现有 HTTPS 入口上升级为长连接推送

-

gRPC + HTTP/2:在同一个 443 端口同时跑 gRPC 和普通 HTTP

-

内外网分层:外层 TLS 终结 + 反向代理,内层服务专注业务逻辑

如果你看到这里,建议立刻动手:

-

先用标准库写个最小 HTTPS 服务

-

再加 301 重定向和优雅停机

-

最后接上日志和监控,把它真正在你的项目里跑起来

写一百遍 demo 不如上线一个小服务,生产是最好的老师。

声明:本文内容 90% 为本人原创,少量素材经 AI 辅助生成,且所有内容均经本人严格复核;图片素材均源自真实素材或 AI 原创。文章旨在倡导正能量,无低俗不良引导,敬请读者知悉。

参考链接列表

-

https://docs.feishu.cn/v/wiki/JiHjwtYbNiCEhRkBdZWcItKPnBb/ag

-

https://docs.feishu.cn/article/wiki/V9yRwhugsiHhuokVodAcCbMWnef

-

https://www.youtube.com/watch?v=HFC2Ko3CyQA

-

https://www.scribd.com/document/769526648/%E7%8E%A9%E8%BD%ACChatGPT-%E7%A7%92%E5%8F%98AI%E6%96%87%E6%A1%88%E5%88%9B%E4%BD%9C%E9%AB%98%E6%89%8B

-

https://zimeiai.com/how-to-write-self-media-articles/

-

https://www.prompterhub.cn/best-practices

-

https://blog.csdn.net/m0_48891301/article/details/145283063

-

https://blog.csdn.net/u012917925/article/details/136528134

-

https://www.yizhuan5.com/yarticle/5265.html

-

https://www.cnblogs.com/yizhiamumu/p/18400276