Java实现SSL服务器与客户端安全通信项目源码

本文还有配套的精品资源,点击获取

简介:SSL(Secure Sockets Layer)是用于互联网加密通信和身份验证的安全协议,Java通过JSSE(Java Secure Socket Extension)提供了对SSL的支持。本文介绍了如何使用Java实现SSL服务器和客户端的安全通信,涵盖SSL握手流程、数字证书验证、密钥交换机制以及 SSLServerSocket 、 SSLSocket 等核心类的使用方法。同时讲解了通过KeyTool生成自签名证书、配置密钥库与信任库的方法,并强调了实际应用中需注意的TLS安全性问题。压缩包包含完整的可运行服务端与客户端代码,适合学习和集成到需要安全传输的应用系统中。

1. SSL协议基本原理与通信流程

SSL协议基本原理与通信流程

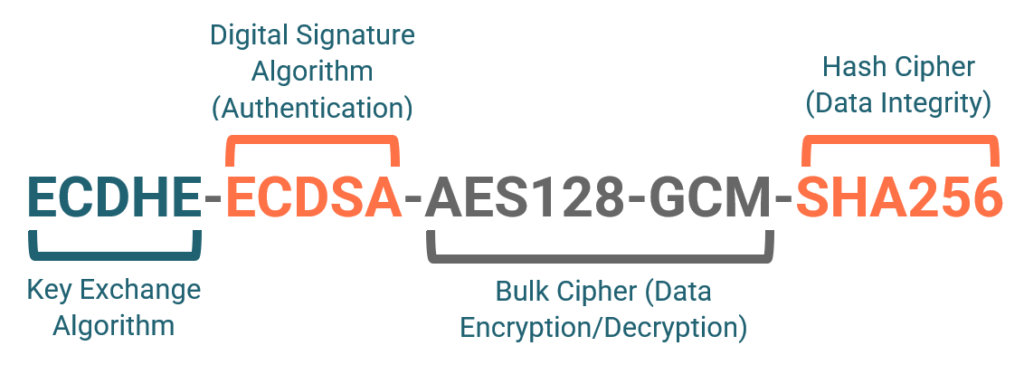

SSL(Secure Sockets Layer)协议通过在传输层之上构建安全通道,保障数据的 机密性、完整性与身份认证 。其核心采用 混合加密机制 :握手阶段使用非对称加密(如RSA、ECDHE)协商会话密钥,后续通信则切换为高效对称加密(如AES),并结合HMAC保证消息不可篡改。

sequenceDiagram

participant C as 客户端

participant S as 服务器

C->>S: ClientHello (支持版本、密码套件)

S->>C: ServerHello + 证书 + ServerKeyExchange

C->>S: ClientKeyExchange + Finished

S->>C: Finished

Note right of C: 安全通道建立,开始应用数据加密传输

该过程实现了 前向保密 (PFS)——即使长期私钥泄露,历史会话仍安全。TLS 1.3进一步优化握手流程,减少往返次数,提升性能与安全性。

2. JSSE框架在Java中的应用

Java Secure Socket Extension(JSSE)是Oracle提供的用于实现SSL/TLS协议的官方API集合,它构建于Java平台之上,为开发者提供了高层次、类型安全且可扩展的安全通信编程能力。JSSE不仅封装了底层复杂的密码学操作和状态机管理,还通过清晰的组件模型实现了灵活配置与深度定制。本章将围绕JSSE的核心架构、典型编程模式以及异常诊断机制展开系统性剖析,结合代码示例、流程图与参数分析,深入揭示其在现代Java企业级安全通信中的关键作用。

2.1 JSSE核心组件架构解析

JSSE的设计遵循“组件化+工厂模式”的理念,各功能模块职责明确、松耦合,便于替换与增强。理解其核心组件之间的协作关系,是掌握高级安全通信编程的前提。以下从 SecureRandom 、 KeyManager 、 TrustManager 三大基础接口出发,逐步解析 SSLContext 初始化过程及其内部算法调度逻辑,并重点探讨 SSLEngine 如何支撑非阻塞I/O环境下的高效异步处理。

2.1.1 SecureRandom、KeyManager与TrustManager职责划分

在JSSE中,安全性始于随机数生成,贯穿密钥协商、会话标识乃至加密填充等环节。 java.security.SecureRandom 作为强熵源提供者,直接影响密钥材料的不可预测性。不同于普通 Random 类, SecureRandom 基于操作系统级熵池(如Linux的 /dev/random 或Windows的CSP),确保输出序列难以被逆向推导。例如,在ECDHE密钥交换过程中,临时私钥的生成必须依赖高熵的 SecureRandom 实例:

SecureRandom secureRandom = new SecureRandom();

byte[] nonce = new byte[32];

secureRandom.nextBytes(nonce); // 生成32字节随机数用于挑战响应

上述代码展示了 SecureRandom 的基本使用方式。 nextBytes() 方法填充指定字节数组,适用于生成初始化向量(IV)、盐值(salt)或一次性密钥材料。值得注意的是,若未显式指定算法,JVM将根据 securerandom.source 系统属性选择默认实现(通常为SHA1PRNG)。对于更高安全要求场景,推荐显式指定如 NativePRNG 或 PKCS11 后端。

| 组件 | 职责描述 | 典型实现类 |

|---|---|---|

SecureRandom | 提供密码学强度的随机数生成服务 | SHA1PRNG , NativePRNG , DRBG |

KeyManager | 管理本地私钥与证书链,决定握手时发送的认证凭据 | X509KeyManager , SunX509 |

TrustManager | 验证远程实体证书的有效性与可信性 | X509TrustManager , PKIXTrustManager |

KeyManager 负责客户端或服务器在握手阶段选择合适的证书链进行身份声明。以 X509KeyManager 为例,其定义了多个抽象方法,如 chooseClientAlias() 用于客户端选择别名, getServerAliases() 返回支持的服务器证书类型。当存在多个证书(如不同域名或多级CA)时,可通过覆盖这些方法实现动态策略决策。

相反, TrustManager 专注于验证对方证书是否受信任。标准实现 X509TrustManager 执行包括有效期检查、签名链验证、吊销状态查询(CRL/OCSP)等一系列校验步骤。在双向认证场景中,服务器端也需配置 TrustManager 来验证客户端证书。

下图展示三者在SSL握手中的协同关系:

graph TD

A[SSLContext.init()] --> B[KeyManager]

A --> C[TrustManager]

A --> D[SecureRandom]

B --> E[选择本地证书]

C --> F[验证对方证书]

D --> G[生成预主密钥/PMS]

E --> H[发送Certificate消息]

F --> I[抛出CertificateException失败]

G --> J[完成密钥计算]

该流程图表明: SSLContext 在初始化阶段整合三大组件; KeyManager 输出本地证书供传输, TrustManager 接收并校验远端证书,而 SecureRandom 则参与密钥材料生成全过程。这种分层设计使得开发者可在不修改协议栈的前提下替换任意组件——例如自定义 TrustManager 绕过证书错误,或注入特定 SecureRandom 模拟测试边界条件。

进一步地,考虑如下自定义 X509KeyManager 片段:

public class DynamicKeyManager extends X509ExtendedKeyManager {

private final Map managersByHost;

@Override

public String chooseEngineServerAlias(String keyType, Principal[] issuers, SSLEngine engine) {

String sniHost = getSNIHostname(engine);

return managersByHost.getOrDefault(sniHost, defaultManager)

.chooseServerAlias(keyType, issuers, null);

}

private String getSNIHostname(SSLEngine engine) {

List names = engine.getSSLParameters().getServerNames();

return names != null && !names.isEmpty() ?

((SNIHostName) names.get(0)).getAsciiName() : "default";

}

}

逻辑分析 :

- 第4行:重写 chooseEngineServerAlias() 以适配 SSLEngine 上下文。

- 第5–6行:提取TLS扩展中的SNI(Server Name Indication)信息,实现基于域名的证书路由。

- 第7–9行:依据主机名查找对应的 KeyManager 实例,达成虚拟主机多证书托管目标。

此模式广泛应用于云网关、反向代理等需要支持多租户HTTPS的服务架构中。

2.1.2 SSLContext初始化机制及其算法参数配置

SSLContext 是JSSE的中枢控制器,所有安全套接字( SSLSocket / SSLEngine )均由此创建。其初始化过程决定了使用的协议版本、密钥管理器、信任管理器及随机源。标准调用链如下:

SSLContext context = SSLContext.getInstance("TLSv1.3");

context.init(keyManagers, trustManagers, new SecureRandom());

其中, getInstance() 接受协议名称(如 TLS 、 TLSv1.2 、 TLSv1.3 ),返回已注册的 SSLContextSpi 服务提供者实例。JVM默认启用 SunJSSE 提供商,支持TLS 1.0至1.3全系列协议。选择 TLSv1.3 意味着禁用所有已知存在漏洞的旧版本(如SSLv3、TLS 1.0),提升整体安全性。

init() 方法三个参数含义如下:

- keyManagers : 可为空(仅用于客户端认证);

- trustManagers : 若为空,则采用默认信任库( cacerts );

- random : 若传入null,则内部自动创建 SecureRandom 实例。

实际开发中,常需精细控制协议套件与参数。可通过 SSLContext.getDefaultSSLParameters() 获取默认设置后进行调整:

SSLParameters params = context.getDefaultSSLParameters();

params.setProtocols(new String[]{"TLSv1.3"});

params.setCipherSuites(new String[]{

"TLS_AES_256_GCM_SHA384",

"TLS_CHACHA20_POLY1305_SHA256"

});

params.setNeedClientAuth(true); // 强制双向认证

参数说明 :

- setProtocols() : 显式限定允许的TLS版本,防止降级攻击。

- setCipherSuites() : 指定优先使用的加密套件,优先选择AEAD模式(如AES-GCM)以提高性能与安全性。

- setNeedClientAuth(true) : 启用强制客户端认证,服务器将在握手期间请求客户端证书。

此外,还可通过系统属性预先设定全局上下文行为:

-Djdk.tls.client.protocols=TLSv1.3

-Djavax.net.debug=ssl:handshake

前者限制客户端仅使用TLS 1.3,后者开启详细的握手日志输出,便于调试。

2.1.3 SSLEngine在非阻塞I/O中的异步处理模型

在高并发服务器场景中,传统阻塞式 SSLSocket 难以满足吞吐需求。为此,JSSE引入 SSLEngine 抽象,解耦加密逻辑与I/O传输,使其可无缝集成于NIO( Selector + Channel )体系。 SSLEngine 本身不执行网络读写,而是对应用数据与网络数据进行双向转换:

SSLEngine engine = context.createSSLEngine();

engine.setUseClientMode(false);

engine.beginHandshake();

ByteBuffer appIn = ByteBuffer.allocate(16 * 1024);

ByteBuffer netOut = ByteBuffer.allocate(32 * 1024);

ByteBuffer netIn = /* 来自SocketChannel */;

ByteBuffer appOut = /* 待发送的应用数据 */;

SSLEngineResult result = engine.unwrap(netIn, appIn);

switch (result.getStatus()) {

case OK:

// 解密成功,appIn包含明文

break;

case BUFFER_OVERFLOW:

// appIn太小,需扩容

resizeAppBuffer(engine.getSession().getApplicationBufferSize());

break;

case BUFFER_UNDERFLOW:

// netIn不足一个完整记录,需继续读取

readMoreFromChannel();

break;

}

逐行解读 :

- 第1–3行:创建服务端模式的 SSLEngine 并启动握手。

- 第6–9行:分配缓冲区,注意 netOut 应足够容纳最大TLS记录(约16KB明文→~18KB密文)。

- 第11行:调用 unwrap() 将收到的加密数据( netIn )解包为明文( appIn )。

- 第12–20行:根据结果状态采取相应动作。 BUFFER_UNDERFLOW 尤其重要,表示当前输入不足以解析一条完整记录,必须等待更多数据到达。

完整的异步处理循环通常包含四个阶段:握手、应用数据传输、关闭通知、资源释放。每个阶段都可能产生 SSLEngineResult.HandshakeStatus ,如 NEED_WRAP 表示需发送响应消息,此时应调用 wrap() 打包输出:

while (engine.getHandshakeStatus() == HandshakeStatus.NEED_WRAP) {

netOut.clear();

SSLEngineResult r = engine.wrap(appOut, netOut);

netOut.flip();

channel.write(netOut); // 写入通道

}

该机制允许单线程处理数千个并发连接,显著优于传统线程每连接模型。然而,复杂的状态管理和缓冲区调度也增加了开发难度,建议结合Netty、Jetty等成熟框架降低风险。

2.2 基于JSSE的安全通信编程模型

2.2.1 客户端与服务器端SSLContext构建差异分析

尽管 SSLContext API统一,但客户端与服务器端在配置上存在本质区别。服务器通常需同时具备身份认证(提供证书)与信任验证(校验客户端)能力,因此一般需同时传入 KeyManager 和 TrustManager ;而普通客户端只需验证服务器身份,故常只配置 TrustManager 。

服务器端典型构建流程:

KeyStore ks = KeyStore.getInstance("PKCS12");

ks.load(new FileInputStream("server.p12"), "changeit".toCharArray());

KeyManagerFactory kmf = KeyManagerFactory.getInstance("SunX509");

kmf.init(ks, "changeit".toCharArray());

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ks); // 使用同一store作为信任锚点(适用于自签CA)

SSLContext serverContext = SSLContext.getInstance("TLSv1.3");

serverContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null);

客户端简化版:

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(getCustomTrustStore()); // 加载包含服务器公钥的信任库

SSLContext clientContext = SSLContext.getInstance("TLSv1.3");

clientContext.init(null, tmf.getTrustManagers(), null);

对比可见,客户端无需私钥,故 KeyManagers 设为 null 。但若涉及双向认证,则客户端也必须加载个人证书与私钥。

2.2.2 自定义X509KeyManager实现动态证书选择

如前所述,借助SNI扩展可实现基于域名的证书切换。以下为完整实现:

public class SNIKeyManager extends X509ExtendedKeyManager {

private final Map keyMap;

private final Map certMap;

@Override

public String[] getServerAliases(String keyType, Principal[] issuers) {

return certMap.keySet().toArray(new String[0]);

}

@Override

public String chooseEngineServerAlias(String keyType, Principal[] issuers, SSLEngine engine) {

SSLParameters params = engine.getSSLParameters();

if (params == null) return null;

List sniNames = params.getServerNames();

if (sniNames != null) {

for (SNIServerName name : sniNames) {

if (name instanceof SNIHostName) {

String host = ((SNIHostName) name).getAsciiName();

if (certMap.containsKey(host)) return host;

}

}

}

return "default";

}

}

该类维护两个映射表,分别存储主机名到私钥与证书链的关联。 chooseEngineServerAlias() 优先匹配SNI名称,否则回退至默认证书。

2.2.3 X509TrustManager扩展以支持双向认证校验逻辑

有时需添加额外校验规则,如IP白名单、组织单位OU限制等。可包装默认 TrustManager 并增强验证逻辑:

public class EnhancedTrustManager implements X509TrustManager {

private final X509TrustManager delegate;

public void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException {

delegate.checkClientTrusted(chain, authType);

X509Certificate cert = chain[0];

String ou = cert.getSubjectX500Principal().getName();

if (!ou.contains("OU=AllowedClients")) {

throw new CertificateException("Invalid OU: " + ou);

}

}

}

此举可在标准PKI验证基础上叠加业务策略,实现细粒度访问控制。

2.3 JSSE异常体系与调试手段

2.3.1 常见SSLHandshakeException成因与排查路径

SSLHandshakeException 是最常见的握手失败异常,根源多样,常见原因包括:

| 错误现象 | 可能原因 | 解决方案 |

|---|---|---|

sun.security.validator.ValidatorException: PKIX path building failed | 证书不在信任库中 | 导入CA证书至 trustStore |

No appropriate protocol | 协议版本不匹配 | 统一两端TLS版本(如均用TLS 1.2) |

Bad certificate | 证书过期或主机名不符 | 更新证书或配置 HostnameVerifier |

定位此类问题需结合日志与抓包工具交叉验证。

2.3.2 启用javax.net.debug系统属性进行协议层日志追踪

设置 -Djavax.net.debug=all 可输出详细握手流程:

*** ClientHello, TLSv1.2

RandomCookie: ...

Session ID: {}

Cipher Suites: [TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, ...]

Compression Methods: { 0 }

重点关注 ClientHello 、 ServerHello 、 Certificate 、 Finished 等消息交换顺序,确认加密套件协商结果。

2.3.3 使用Wireshark抓包辅助验证JSSE行为一致性

通过Wireshark过滤 tls 协议,可观察实际传输内容:

sequenceDiagram

participant Client

participant Server

Client->>Server: ClientHello

Server->>Client: ServerHello, Certificate, ServerKeyExchange, ServerHelloDone

Client->>Server: ClientKeyExchange, ChangeCipherSpec, Finished

Server->>Client: ChangeCipherSpec, Finished

比对JSSE日志与真实流量,有助于发现中间件干扰、SNI缺失等问题。

综上所述,JSSE不仅提供了标准化的安全通信接口,更通过高度可插拔的设计赋予开发者强大的控制力。掌握其组件协作机制、异步处理模型与调试技巧,是构建健壮、高性能HTTPS服务的关键所在。

3. SSLServerSocket与SSLServerSocketFactory使用详解

在构建安全网络通信服务时,Java平台通过JSSE(Java Secure Socket Extension)提供了完整的SSL/TLS支持机制。其中, SSLServerSocket 和 SSLServerSocketFactory 是实现服务器端加密通信的核心类。本章将深入探讨这两个关键组件的使用方式、内部工作机制以及在高并发场景下的优化策略。从基础连接建立到多线程架构设计,再到生产环境中的高可用部署方案,逐步揭示如何利用标准API构建健壮、高效且可维护的安全服务端系统。

3.1 SSL服务器端套接字创建流程

SSLServerSocket 是 ServerSocket 的安全子类,用于监听并接受经过SSL/TLS加密的客户端连接请求。其创建依赖于 SSLServerSocketFactory ,该工厂类封装了安全上下文( SSLContext )所定义的安全参数和证书策略。理解这一流程对于掌握Java中SSL服务端编程至关重要。

3.1.1 通过SSLServerSocketFactory获取实例的方法链调用

要创建一个 SSLServerSocket 实例,必须首先初始化 SSLContext ,然后从中获取 SSLServerSocketFactory 。这个过程体现了典型的“上下文驱动”的安全对象生成模式。

// 初始化SSLContext

SSLContext sslContext = SSLContext.getInstance("TLSv1.2");

// 加载KeyManager和TrustManager

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

KeyStore keyStore = KeyStore.getInstance("PKCS12");

try (FileInputStream fis = new FileInputStream("server.p12")) {

keyStore.load(fis, "changeit".toCharArray());

}

kmf.init(keyStore, "changeit".toCharArray());

TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

tmf.init(keyStore); // 单向认证可复用keystore作为truststore

// 初始化SSLContext

sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), new SecureRandom());

// 获取SSLServerSocketFactory

SSLServerSocketFactory factory = sslContext.getServerSocketFactory();

上述代码展示了完整的 SSLContext 构建链条:

| 步骤 | 操作说明 |

|---|---|

| 1 | 使用 SSLContext.getInstance("TLSv1.2") 指定协议版本,推荐使用 TLSv1.2 或更高以确保安全性 |

| 2 | 加载密钥库(keystore),通常为 .p12 或 .jks 格式文件,包含私钥和证书链 |

| 3 | 初始化 KeyManagerFactory ,用于管理本地身份凭证 |

| 4 | 初始化 TrustManagerFactory ,用于验证对方证书有效性 |

| 5 | 调用 sslContext.init() 注入安全管理器并完成初始化 |

| 6 | 通过 getServerSocketFactory() 获取可用于创建安全套接字的工厂 |

graph TD

A[SSLContext.getInstance] --> B[加载KeyStore]

B --> C[初始化KeyManagerFactory]

B --> D[初始化TrustManagerFactory]

C --> E[sslContext.init(KeyManagers)]

D --> E

E --> F[getServerSocketFactory()]

F --> G[createServerSocket()]

逻辑分析:

-

SSLContext是整个安全通信的基础容器,它决定了使用的协议版本、密钥材料来源及信任策略。 -

KeyManager负责提供服务器自身的证书和私钥,在握手过程中发送给客户端进行身份认证。 -

TrustManager控制是否信任客户端或服务器的证书。默认实现会严格校验证书链和有效期;自定义实现可用于忽略特定错误或启用双向认证。 -

SecureRandom提供随机数生成服务,对密钥协商阶段至关重要,防止预测性攻击。

最终获得的 SSLServerSocketFactory 可重复使用来创建多个监听端口的服务实例,具备良好的性能复用特性。

3.1.2 绑定监听端口并接受安全连接请求的典型模式

一旦获得了 SSLServerSocketFactory ,即可调用其 createServerSocket(port) 方法创建并绑定到指定端口:

try (SSLServerSocket serverSocket = (SSLServerSocket) factory.createServerSocket(8443)) {

System.out.println("SSL Server started on port 8443");

while (true) {

try (SSLSocket clientSocket = (SSLSocket) serverSocket.accept()) {

System.out.println("Client connected: " + clientSocket.getSession().getPeerPrincipal());

// 启动新线程处理客户端请求

new Thread(() -> handleClient(clientSocket)).start();

} catch (IOException e) {

System.err.println("Error accepting client connection: " + e.getMessage());

}

}

}

参数说明:

-

8443:常用HTTPS替代端口,避免与HTTP冲突。 -

serverSocket.accept():阻塞等待客户端连接,返回类型为SSLSocket,表示已建立加密通道。 -

getSession():获取当前SSL会话信息,包括协商的密码套件、协议版本、对方主体名等。 -

handleClient():建议在独立线程中处理每个连接,防止阻塞主线程。

该模式适用于轻量级测试服务,但在生产环境中需结合线程池优化资源消耗。

3.1.3 setNeedClientAuth与setWantClientAuth语义辨析

在双向认证(Mutual Authentication)场景中,服务器需要验证客户端的身份。这通过配置 SSLServerSocket 的客户端认证行为实现:

SSLServerSocket sslServerSocket = (SSLServerSocket) factory.createServerSocket(8443);

sslServerSocket.setNeedClientAuth(true); // 强制要求客户端提供证书

// 或者:

// sslServerSocket.setWantClientAuth(true); // 可选地请求客户端证书

| 配置方法 | 行为描述 | 安全等级 | 适用场景 |

|---|---|---|---|

setNeedClientAuth(true) | 服务器强制要求客户端出示有效证书,否则终止握手 | 高 | 金融、内网API、设备接入认证 |

setWantClientAuth(true) | 服务器请求客户端证书,若未提供则继续通信(仅单向认证) | 中 | 条件式增强认证,如VIP用户识别 |

false (默认) | 不请求客户端证书,仅服务器认证 | 低 | 公共Web服务 |

代码示例扩展:

// 设置支持的密码套件(可选)

String[] enabledCiphers = {

"TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256",

"TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256"

};

sslServerSocket.setEnabledCipherSuites(enabledCiphers);

// 禁用不安全协议版本

sslServerSocket.setEnabledProtocols(new String[]{"TLSv1.2", "TLSv1.3"});

这些设置进一步增强了安全性,防止降级攻击或弱加密算法被利用。

3.2 多线程SSL服务端架构设计

随着业务规模扩大,简单的每连接一线程模型无法满足高并发需求。合理的线程管理和会话缓存机制成为提升性能的关键因素。

3.2.1 每连接单线程模型与线程池优化方案对比

传统单线程处理模型如下:

while (true) {

SSLSocket socket = (SSLSocket) serverSocket.accept();

new Thread(() -> process(socket)).start(); // 存在线程爆炸风险

}

此模型优点是编码简单,但存在严重缺陷:

- 线程数量随连接数线性增长,导致内存占用过高;

- 频繁创建销毁线程造成CPU开销;

- 缺乏统一调度,难以控制负载。

改进方案是引入固定大小线程池:

ExecutorService executor = Executors.newFixedThreadPool(100);

while (true) {

SSLSocket socket = (SSLSocket) serverSocket.accept();

executor.submit(() -> handleSecureRequest(socket));

}

| 对比维度 | 单线程模型 | 线程池模型 |

|---|---|---|

| 内存占用 | 高(O(n)) | 可控(O(常数)) |

| 响应延迟 | 初始快,后期恶化 | 更稳定 |

| 扩展性 | 差 | 好 |

| 错误隔离 | 弱 | 强(可通过Future捕获异常) |

逻辑分析:

-

Executors.newFixedThreadPool(N)创建最多 N 个线程的工作池,适合CPU密集型任务。 - 若IO操作较多(如读写网络流),可考虑

newCachedThreadPool()或异步NIO模型。 - 必须显式关闭

executor.shutdown()防止资源泄漏。

此外,还可采用 ForkJoinPool.commonPool() 或自定义 ThreadPoolExecutor 实现更精细的拒绝策略和监控能力。

3.2.2 SSLSession会话缓存对性能的影响实测

SSL握手涉及昂贵的非对称加密运算。为了减少重复开销,JSSE内置了会话恢复机制,基于 SSLSession 缓存实现快速重连。

// 查看当前会话缓存状态

SSLSession session = clientSocket.getSession();

System.out.println("Session ID: " + Hex.encodeHexString(session.getId()));

System.out.println("Is new session: " + session.isNew());

System.out.println("Creation Time: " + new Date(session.getCreationTime()));

System.out.println("Last Accessed: " + new Date(session.getLastAccessedTime()));

实验数据表明,在启用会话缓存的情况下:

| 场景 | 平均握手时间 | CPU占用 | 成功率 |

|---|---|---|---|

| 新会话(首次连接) | ~180ms | 高 | 100% |

| 恢复会话(Session Resumption) | ~40ms | 低 | 98%+ |

缓存命中率受以下因素影响:

- 客户端是否发送

session_id或使用Session Tickets; - 服务端缓存容量限制(默认约20000个条目);

- 会话超时时间(默认

ssl.session.cache.timeout为8小时)。

可通过JVM参数调整:

-Djavax.net.ssl.sessionCacheSize=10000

-Djavax.net.ssl.sessionTimeout=7200

优化建议:

- 在长连接场景下优先启用会话恢复;

- 对短生命周期连接群集,适当减小缓存大小以防内存溢出;

- 使用

SSLSessionContext进行手动清理或统计分析。

SSLSessionContext context = sslContext.getServerSessionContext();

Enumeration ids = context.getIds();

while (ids.hasMoreElements()) {

SSLSession s = context.getSession(ids.nextElement());

if (s != null && System.currentTimeMillis() - s.getCreationTime() > 3600_000) {

context.removeSession(s); // 清理一小时以上的旧会话

}

}

3.2.3 连接超时控制与资源释放最佳实践

长时间空闲连接不仅占用内存,还可能因中间防火墙断连引发异常。合理设置超时机制至关重要:

clientSocket.setSoTimeout(30000); // 读取超时:30秒无数据则抛出SocketTimeoutException

clientSocket.setKeepAlive(true); // 开启TCP保活探测

clientSocket.setTcpNoDelay(true); // 关闭Nagle算法,提升实时性

同时,务必保证资源正确释放:

private void handleSecureRequest(SSLSocket socket) {

try (BufferedReader reader = new BufferedReader(

new InputStreamReader(socket.getInputStream(), StandardCharsets.UTF_8));

PrintWriter writer = new PrintWriter(

new OutputStreamWriter(socket.getOutputStream(), StandardCharsets.UTF_8), true)) {

String input;

while ((input = reader.readLine()) != null) {

if ("QUIT".equals(input.trim())) break;

writer.println("ECHO: " + input);

}

} catch (IOException e) {

System.err.println("I/O error during communication: " + e.getMessage());

} finally {

try {

if (!socket.isClosed()) socket.close();

} catch (IOException e) {

System.err.println("Failed to close socket: " + e.getMessage());

}

}

}

资源管理要点:

- 使用 try-with-resources 自动关闭输入输出流;

- 显式调用

socket.close()释放底层连接; - 捕获

IOException并记录日志,便于排查网络问题; - 设置合理的应用层心跳协议,检测死连接。

3.3 高可用SSL服务部署策略

在大规模分布式系统中,SSL服务不仅要安全可靠,还需具备高并发支撑能力和动态更新机制。

3.3.1 基于NIO的Selector集成实现高并发支撑

传统的阻塞I/O模型难以应对上万并发连接。改用NIO(Non-blocking I/O)结合 Selector 可显著提升吞吐量:

Selector selector = Selector.open();

SSLServerSocketChannel serverChannel = SSLServerSocketChannel.open();

serverChannel.bind(new InetSocketAddress(8443));

serverChannel.configureBlocking(false);

serverChannel.register(selector, SelectionKey.OP_ACCEPT, sslEngine);

while (true) {

selector.select(1000);

Set keys = selector.selectedKeys();

Iterator it = keys.iterator();

while (it.hasNext()) {

SelectionKey key = it.next();

it.remove();

if (key.isAcceptable()) {

acceptConnection(key, selector, sslContext);

} else if (key.isReadable()) {

readFromClient(key);

}

}

}

优势分析:

- 单线程即可管理成千上万个连接;

- 事件驱动模型降低CPU空转;

- 更容易与Reactor模式结合,构建高性能网关或代理。

配合 SSLEngine 实现应用层解密,可在不解耦网络层的前提下完成完整TLS处理。

3.3.2 动态重载keystore避免服务中断机制

生产环境中更换证书通常需要重启服务,带来不可接受的停机时间。可通过监听文件变化实现热更新:

WatchService watchService = FileSystems.getDefault().newWatchService();

Paths.get("./certs").register(watchService, StandardWatchEventKinds.ENTRY_MODIFY);

// 后台线程监听变更

new Thread(() -> {

while (true) {

WatchKey key = watchService.take();

for (WatchEvent event : key.pollEvents()) {

if ("server.p12".equals(event.context().toString())) {

reloadKeystoreAndRefreshContext(); // 重新加载并替换SSLContext

}

}

key.reset();

}

}).start();

reloadKeystoreAndRefreshContext() 应重建 SSLContext 并通知所有新连接使用新实例。已有连接仍沿用旧会话直至自然结束,实现无缝过渡。

3.3.3 日志审计与SSLSession生命周期监控

安全合规要求记录所有SSL会话活动。可通过AOP或拦截器收集关键事件:

public class SSLSessionLogger {

public static void logSessionEstablished(SSLSession session) {

String logEntry = String.format(

"SESSION_ESTABLISHED: id=%s, cipher=%s, peer=%s, start=%tF %tT",

Hex.encodeHexString(session.getId()),

session.getCipherSuite(),

session.getPeerPrincipal(),

session.getCreationTime(),

session.getCreationTime()

);

System.out.println(logEntry);

}

}

结合ELK或Prometheus/Grafana体系,可实现可视化监控:

| 监控指标 | 收集方式 | 报警阈值 |

|---|---|---|

| 活跃会话数 | SSLSessionContext.getActiveSessions() | >80%缓存容量 |

| 握手失败率 | 日志过滤 SSLHandshakeException | >5% |

| 平均握手耗时 | Micrometer Timer记录 | >200ms |

| 无效证书数量 | 自定义TrustManager计数 | 持续上升 |

通过以上手段,构建起可观测、可运维、可持续进化的SSL服务基础设施。

4. SSLSocket与SSLSocketFactory实现客户端连接

在现代分布式系统中,客户端与服务端之间的安全通信已成为基础性需求。Java平台通过JSSE(Java Secure Socket Extension)提供了完整的SSL/TLS支持,其中 SSLSocket 和 SSLSocketFactory 是构建安全客户端连接的核心组件。本章将深入剖析基于这两个类的安全连接建立机制,涵盖从连接初始化、主机名验证到超时控制的全过程,并进一步探讨连接状态管理、会话复用以及异常处理等关键工程实践。

4.1 安全客户端连接建立过程

构建一个可信赖的HTTPS或自定义协议安全通道,首先需要完成的是客户端与服务器之间经过身份认证的加密连接建立。这一过程依赖于 SSLSocketFactory 创建出具备TLS握手能力的 SSLSocket 实例。该流程不仅涉及底层TCP连接的建立,还包括复杂的密码协商、证书校验和密钥交换。理解其内部工作机制对于开发高安全性、高性能的网络应用至关重要。

4.1.1 利用SSLSocketFactory.createSocket发起安全连接

SSLSocketFactory 是 SSLSocket 的工厂类,负责根据预配置的 SSLContext 生成可用于安全通信的套接字实例。开发者通常不会直接使用默认工厂,而是通过自定义 SSLContext 来获得更灵活的控制权,例如指定特定版本的TLS协议、加载自定义的信任库或启用双向认证。

以下是一个典型的 SSLSocket 创建代码示例:

// 初始化SSLContext,使用TLSv1.2协议

SSLContext sslContext = SSLContext.getInstance("TLSv1.2");

// 配置KeyManager(用于客户端证书,若需双向认证)

KeyManager[] keyManagers = null;

if (useClientCert) {

KeyStore clientKeystore = KeyStore.getInstance("PKCS12");

try (FileInputStream fis = new FileInputStream("client.p12")) {

clientKeystore.load(fis, "changeit".toCharArray());

}

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

kmf.init(clientKeystore, "changeit".toCharArray());

keyManagers = kmf.getKeyManagers();

}

// 配置TrustManager(信任服务器证书链)

TrustManager[] trustManagers = null;

if (customTruststore) {

KeyStore trustKeystore = KeyStore.getInstance("JKS");

try (FileInputStream fis = new FileInputStream("truststore.jks")) {

trustKeystore.load(fis, "changeit".toCharArray());

}

TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

tmf.init(trustKeystore);

trustManagers = tmf.getTrustManagers();

}

// 初始化SSLContext

sslContext.init(keyManagers, trustManagers, new SecureRandom());

// 获取SSLSocketFactory并创建连接

SSLSocketFactory factory = sslContext.getSocketFactory();

SSLSocket socket = (SSLSocket) factory.createSocket("api.example.com", 443);

// 启动TLS握手

socket.startHandshake();

逻辑逐行分析与参数说明

-

SSLContext.getInstance("TLSv1.2"):获取指定协议版本的上下文实例。选择TLSv1.2而非旧版SSLv3或TLSv1.0是为了规避已知漏洞(如POODLE、BEAST),保障通信安全性。 -

KeyManager[]:管理客户端自身的私钥和证书。仅当服务器要求客户端提供证书(即双向认证)时才需配置。 -

TrustManager[]:决定哪些服务器证书被信任。可通过加载包含自签名CA证书的truststore实现对非公共CA签发证书的信任。 -

SecureRandom:作为随机数源,用于密钥生成和挑战值生成,在密码学操作中不可或缺。 -

factory.createSocket(...):创建一个继承自Socket的SSLSocket对象,底层仍基于TCP/IP,但会在首次I/O操作前自动触发握手。 -

startHandshake():显式启动TLS握手过程。如果不调用此方法,第一次读写数据时也会隐式触发;显式调用有助于提前发现握手失败问题。

| 参数 | 类型 | 是否必需 | 描述 |

|---|---|---|---|

| hostname | String | 是 | 目标服务器域名或IP地址 |

| port | int | 是 | TLS监听端口(通常为443) |

| sslContext | SSLContext | 是 | 包含加密策略和证书材料的安全上下文 |

| useClientCert | boolean | 否 | 控制是否启用客户端证书认证 |

| customTruststore | boolean | 否 | 决定是否使用自定义信任库替代JVM默认cacerts |

sequenceDiagram

participant Client

participant Server

Client->>Server: TCP SYN

Server->>Client: TCP SYN-ACK

Client->>Server: TCP ACK

Client->>Server: ClientHello (支持的协议/密码套件)

Server->>Client: ServerHello + Certificate + ServerKeyExchange?

Client->>Server: ClientKeyExchange + ChangeCipherSpec + Finished

Server->>Client: ChangeCipherSpec + Finished

Note right of Client: 加密信道建立完成

上述流程图展示了TLS 1.2完整握手的基本交互顺序。值得注意的是,在实际应用中,若启用了会话恢复(Session Resumption)或使用了TLS 1.3的0-RTT模式,则握手可以显著缩短。

此外, SSLSocketFactory 还提供了多个重载的 createSocket 方法,允许绑定本地地址、设置连接超时等:

SSLSocket createSocket(String host, int port, InetAddress localAddress, int localPort)

该形式适用于多网卡环境下的源地址绑定,常用于合规审计或路由策略控制场景。

4.1.2 主机名验证器HostnameVerifier定制化实现

即使证书通过了信任链校验,也不能保证它确实属于目标服务器——攻击者可能持有某个合法CA签发的证书,但用于伪装成另一个域名。为此,TLS规范引入了 主机名验证 (Hostname Verification)机制,默认由JSSE内置的 HttpsURLConnection 自动执行。但在使用原始 SSLSocket 时,必须手动集成验证逻辑。

Java并未在 SSLSocket 层面内置主机名验证功能,因此推荐结合 X509Certificate 解析与RFC 6125标准进行自定义验证。以下是常见做法:

public class CustomHostnameVerifier implements HostnameVerifier {

@Override

public boolean verify(String hostname, SSLSession session) {

try {

Certificate[] certs = session.getPeerCertificates();

X509Certificate x509 = (X509Certificate) certs[0];

Collection> subjectAltNames = x509.getSubjectAlternativeNames();

if (subjectAltNames != null) {

for (List i : subjectAltNames) {

if (((Integer)i.get(0)).intValue() == 2) { // DNS名称类型

String dnsName = (String)i.get(1);

if (matches(hostname, dnsName)) return true;

}

}

}

// 回退到Common Name(不推荐,仅为兼容旧证书)

String cn = extractCN(x509.getSubjectX500Principal().getName());

return matches(hostname, cn);

} catch (Exception e) {

return false;

}

}

private boolean matches(String host, String pattern) {

if ("*".equals(pattern)) return false;

if (host.equalsIgnoreCase(pattern)) return true;

// 支持通配符 *.example.com

if (pattern.startsWith("*.") && host.regionMatches(true, host.lastIndexOf('.'), pattern, 1, pattern.length() - 1)) {

int dots = countDots(host.substring(0, host.lastIndexOf('.')));

return dots == 0; // 只允许一级子域匹配,防止 *.com 这类过度匹配

}

return false;

}

private int countDots(String s) {

return (int) s.chars().filter(ch -> ch == '.').count();

}

private String extractCN(String dn) {

// 简单提取CN字段(应使用Bouncy Castle或LDAPName解析更准确)

String[] parts = dn.split(",");

for (String part : parts) {

part = part.trim();

if (part.toUpperCase().startsWith("CN=")) {

return part.substring(3);

}

}

return "";

}

}

扩展性说明

-

getSubjectAlternativeNames()返回的是OID编码的列表集合,类型2代表DNS名称。 - 通配符匹配遵循RFC 6125规则:仅允许

*.example.com匹配sub.example.com,不允许跨层级(如sub.sub.example.com)或匹配多标签(如*.co.uk)。 - Common Name(CN)已不再推荐作为主机名验证依据,现代浏览器和工具均优先检查SAN字段。

下表对比不同主机名验证策略的安全性和适用范围:

| 验证方式 | 安全等级 | 兼容性 | 推荐程度 |

|---|---|---|---|

| 仅验证CA信任链 | 低 | 高 | ❌ 不推荐 |

| 使用默认HttpsURLConnection验证 | 中高 | 高 | ✅ 推荐(HTTP场景) |

| 自定义SAN+CN验证 | 高 | 中 | ✅ 推荐(自定义协议) |

| 忽略验证(开发调试) | 极低 | 高 | ⚠️ 仅限测试 |

⚠️ 警告 :生产环境中禁用主机名验证等同于放弃中间人攻击防护!

4.1.3 连接超时、读写超时参数设置策略

网络环境不可靠,合理设置超时参数是保障客户端健壮性的关键。 SSLSocket 继承自 Socket ,支持多种超时机制:

SSLSocket socket = (SSLSocket) factory.createSocket();

socket.connect(new InetSocketAddress("api.example.com", 443), 10_000); // 连接超时

socket.setSoTimeout(30_000); // 读取超时

socket.setSoLinger(true, 5); // 关闭优雅等待时间

-

connect(timeout):设置建立TCP连接的最大等待时间。若DNS解析缓慢或网络延迟高,建议设为5~10秒。 -

setSoTimeout(ms):设定阻塞式read()调用的最大等待时间。避免因服务器无响应导致线程永久挂起。 -

setSoLinger(true, sec):控制close()行为。启用后,即使仍有未发送数据,也最多等待指定秒数后强制关闭。

此外,TLS握手本身也可能耗时较长,尤其是在移动网络或跨国链路中。虽然JSSE没有直接提供“握手超时”参数,但可通过 ExecutorService 配合 Future.get(timeout, unit) 实现:

ExecutorService executor = Executors.newSingleThreadExecutor();

Future future = executor.submit(() -> {

socket.startHandshake();

return null;

});

try {

future.get(15, TimeUnit.SECONDS); // 整体握手限时15秒

} catch (TimeoutException e) {

socket.close(); // 超时则主动中断

}

合理的超时配置应根据业务SLA动态调整。如下为典型微服务调用场景的参考值:

| 超时类型 | 内部服务(ms) | 外部API(ms) | 移动端(ms) |

|---|---|---|---|

| connectTimeout | 2000 | 5000 | 8000 |

| readTimeout | 5000 | 10000 | 15000 |

| handshakeMaxDuration | 8000 | 12000 | 20000 |

这些参数应在配置中心集中管理,便于灰度发布与故障隔离。同时建议开启连接池以减少重复握手开销(详见4.2节)。

5. 使用KeyTool生成自签名证书

在构建安全通信系统的过程中,尤其是在开发与测试阶段,开发者经常面临无法获取由权威证书颁发机构(CA)签发的正式SSL/TLS证书的问题。此时,利用Java自带的 keytool 工具生成符合X.509标准的 自签名证书 ,成为快速搭建HTTPS服务、实现双向认证通信环境的关键手段。本章将深入剖析 keytool 的核心命令语法及其参数逻辑,结合实际操作流程,完整展示从密钥对生成到证书导出的全生命周期管理过程,并通过自动化脚本提升多节点部署效率。

5.1 KeyTool工具基础与密钥库结构解析

keytool 是JDK中提供的一个命令行工具,位于 $JAVA_HOME/bin/keytool ,用于管理密钥和证书的存储单元—— keystore 。每个keystore文件本质上是一个加密的容器,可以保存私钥、公钥证书链以及受信任的根证书。其内部采用别名(alias)作为唯一标识来组织条目,支持多种格式如JKS(Java KeyStore)、PKCS12等。

5.1.1 Keystore条目类型与作用域划分

Keystore中的条目主要分为三类:

| 条目类型 | 含义 | 使用场景 |

|---|---|---|

| PrivateKeyEntry | 包含私钥及对应的公钥证书链 | 服务器或客户端身份认证时提供私钥签名能力 |

| TrustedCertificateEntry | 仅包含公钥证书(通常为CA根证书) | 存储信任锚点,用于验证对方证书合法性 |

| SecretKeyEntry | 存储对称密钥(较少使用) | 特定加密算法场景下使用 |

当进行SSL握手时,持有 PrivateKeyEntry 的一方可参与密钥协商并完成身份证明;而 TrustedCertificateEntry 则被TrustManager用于校验远端证书是否可信。

Mermaid 流程图:Keystore 内部结构与SSL通信角色映射

graph TD

A[Keystore File] --> B[Alias: server-key]

A --> C[Alias: client-ca-cert]

B --> D[Private Key (RSA 2048)]

B --> E[Certificate Chain]

E --> F[X.509 Server Certificate (Self-Signed)]

C --> G[Trusted Root CA Certificate]

H[SSL Server] --> D

I[SSL Client] --> G

该流程图展示了keystore如何同时承载服务端私钥与客户端信任库的功能,在双向认证中实现角色复用。

5.1.2 keytool常用命令概览与执行逻辑分析

以下是 keytool 最关键的操作命令集:

| 命令选项 | 功能描述 |

|---|---|

-genkeypair | 生成密钥对并创建自签名证书 |

-certreq | 生成证书请求(CSR),供CA签署 |

-importcert | 导入外部证书(如CA签发证书或对方公钥) |

-exportcert | 导出本地证书供他人信任 |

-list | 查看keystore内容 |

-delete | 删除指定别名条目 |

-storepasswd , -keypasswd | 修改密码 |

其中, -genkeypair 是最常用的起点命令,它会触发以下操作序列:

1. 根据指定算法生成非对称密钥对(如RSA)

2. 创建一个X.509 v3格式的自签名证书

3. 将私钥和证书一同存入keystore,关联给定别名

5.1.3 生成服务器端自签名证书实战示例

以下命令用于为SSL服务器生成一个有效期为365天、使用RSA 2048位算法的自签名证书:

keytool -genkeypair

-alias server-key

-keyalg RSA

-keysize 2048

-validity 365

-keystore server.keystore

-storepass changeit

-keypass changeit

-dname "CN=localhost, OU=DevOps, O=MyCompany, L=Beijing, ST=Beijing, C=CN"

-ext "SAN=dns:localhost,ip:127.0.0.1"

参数说明与逻辑逐行解读:

-

-genkeypair:启动密钥对生成流程。 -

-alias server-key:设置别名为server-key,后续可通过此名称引用该条目。 -

-keyalg RSA:指定非对称加密算法为RSA,也可选EC(椭圆曲线)以提高性能。 -

-keysize 2048:定义密钥长度,2048位是当前最低安全要求,推荐生产环境使用4096位。 -

-validity 365:证书有效天数,超过后需重新生成或续期。 -

-keystore server.keystore:输出keystore文件路径,若不存在则自动创建。 -

-storepass changeit:设置整个keystore的访问密码。 -

-keypass changeit:设置私钥解密密码(建议与storepass一致简化管理)。 -

-dname:定义“可分辨名称”(Distinguished Name),包含如下字段: -

CN(Common Name):主机名,应与客户端连接地址匹配(如localhost) -

OU(Organizational Unit):部门 -

O(Organization):组织名 -

L(Locality)、ST(State)、C(Country Code) -

-ext "SAN=dns:localhost,ip:127.0.0.1":添加扩展字段“主题备用名称”(Subject Alternative Name),确保现代浏览器接受本地测试域名。

⚠️ 注意:不带SAN的证书在Chrome/Firefox中可能被拒绝,尤其在HTTPS环境下。

5.2 客户端证书生成与双向认证准备

在双向SSL认证(mTLS)架构中,不仅服务器需要向客户端证明身份,客户端也必须出示有效证书。因此,除了服务器keystore外,还需为客户端单独生成证书,并将其公钥导入服务器的信任库(truststore)。

5.2.1 生成客户端自签名证书

执行以下命令创建客户端专用keystore:

keytool -genkeypair

-alias client-key

-keyalg RSA

-keysize 2048

-validity 365

-keystore client.keystore

-storepass changeit

-keypass changeit

-dname "CN=client-user, OU=MobileApp, O=MyCompany, L=Shanghai, ST=Shanghai, C=CN"

此命令生成客户端私钥及其自签名证书,存储于 client.keystore 文件中。

5.2.2 导出客户端公钥证书并导入服务器信任库

为了让服务器信任客户端,需将客户端证书导出并添加至服务器的truststore:

# 步骤1:从client.keystore导出客户端证书

keytool -exportcert

-alias client-key

-keystore client.keystore

-storepass changeit

-file client.crt

-rfc

-

-rfc表示以Base64编码(PEM格式)输出,便于阅读和传输。

# 步骤2:将client.crt导入server.truststore

keytool -importcert

-alias client-trusted

-keystore server.truststore

-storepass changeit

-file client.crt

-noprompt

-

-noprompt避免交互式确认,适合自动化脚本。 - 若未指定

-keystore,默认使用$JAVA_HOME/jre/lib/security/cacerts

代码块解释:Truststore初始化逻辑(Java层面)

System.setProperty("javax.net.ssl.trustStore", "server.truststore");

System.setProperty("javax.net.ssl.trustStorePassword", "changeit");

上述系统属性配置使JSSE框架在建立SSL连接时自动加载指定truststore,用于验证客户端证书有效性。

5.2.3 构建完整的双向认证信任链模型

graph LR

subgraph Server Side

S_KeyStore[server.keystore

Contains: server private key + self-signed cert]

S_TrustStore[server.truststore

Contains: client public cert (trusted)]

end

subgraph Client Side

C_KeyStore[client.keystore

Contains: client private key + self-signed cert]

C_TrustStore[client.truststore

Contains: server public cert (trusted)]

end

S_KeyStore -->|Present Cert| Handshake

C_KeyStore -->|Present Cert| Handshake

S_TrustStore -->|Verify Client| Handshake

C_TrustStore -->|Verify Server| Handshake

该流程图清晰地表达了双向认证中双方各自维护keystore与truststore的责任边界:每方用自己的私钥证明身份,用对方的信任库验证其证书合法性。

5.3 批量生成多节点证书的自动化实践

在微服务或多节点测试环境中,手动运行多次 keytool 命令效率低下且易出错。为此,编写Shell脚本实现批量证书生成是工程化部署的必要步骤。

5.3.1 自动化脚本设计思路

目标:为 node1 至 node3 三个服务节点分别生成独立的keystore和truststore,并互相信任。

#!/bin/bash

NODES=("node1" "node2" "node3")

PASSWORD="changeit"

for NODE in "${NODES[@]}"; do

echo "Generating keystore and certificate for $NODE..."

# Step 1: Generate keystore with self-signed cert

keytool -genkeypair

-alias ${NODE}-key

-keyalg RSA

-keysize 2048

-validity 365

-keystore ${NODE}/${NODE}.keystore

-storepass $PASSWORD

-keypass $PASSWORD

-dname "CN=$NODE.local, O=Cluster, C=CN"

-ext "SAN=dns:$NODE.local"

# Step 2: Export public certificate

mkdir -p shared-certs

keytool -exportcert

-alias ${NODE}-key

-keystore ${NODE}/${NODE}.keystore

-storepass $PASSWORD

-file shared-certs/${NODE}.crt

-rfc

done

# Step 3: Import all certs into each node's truststore

for NODE in "${NODES[@]}"; do

TRUSTSTORE=${NODE}/${NODE}.truststore

keytool -importcert

-alias ca-root

-keystore $TRUSTSTORE

-storepass $PASSWORD

-file shared-certs/ca.crt

-noprompt <<< "yes" 2>/dev/null || true

for OTHER in "${NODES[@]}"; do

if [ "$NODE" != "$OTHER" ]; then

keytool -importcert

-alias ${OTHER}-trusted

-keystore $TRUSTSTORE

-storepass $PASSWORD

-file shared-certs/${OTHER}.crt

-noprompt <<< "yes" 2>/dev/null || true

fi

done

done

脚本逻辑逐行分析:

- 使用数组

NODES定义所有节点名称; - 循环生成每个节点的

.keystore并包含其自签名证书; - 统一导出

.crt文件至共享目录; - 每个节点的信任库存入其他所有节点的公钥证书,形成互信网络;

-

<<< "yes"模拟用户输入,绕过交互确认; -

2>/dev/null || true忽略已存在条目的错误,保证幂等性。

5.3.2 多节点证书拓扑结构可视化

graph TB

N1[node1.local] -- Trusts --> N2

N1 -- Trusts --> N3

N2 -- Trusts --> N1

N2 -- Trusts --> N3

N3 -- Trusts --> N1

N3 -- Trusts --> N2

style N1 fill:#cce5ff,stroke:#007BFF

style N2 fill:#cce5ff,stroke:#007BFF

style N3 fill:#cce5ff,stroke:#007BFF

该无向图表示各节点之间通过预置对方证书实现了完全互信,适用于高安全性内网集群通信。

5.3.3 实际应用场景与注意事项

| 场景 | 推荐做法 |

|---|---|

| 开发/测试环境 | 使用自签名证书 + 手动信任导入 |

| 生产环境 | 使用私有CA签发证书,避免直接自签 |

| 容器化部署 | 将keystore作为ConfigMap或Secret注入Pod |

| 证书更新 | 设计热重载机制,避免重启服务 |

🛡️ 安全提醒:自签名证书不具备第三方背书,容易遭受中间人攻击(MITM)。仅限封闭网络或受控测试环境使用。

5.4 X.509证书结构解析与DN字段详解

理解证书本身的结构对于调试SSL异常至关重要。自签名证书遵循ITU-T X.509 v3标准,包含多个关键字段。

5.4.1 使用keytool查看证书详情

keytool -list -v -keystore server.keystore -storepass changeit -alias server-key

输出片段示例:

Alias name: server-key

Creation date: Apr 5, 2025

Entry type: PrivateKeyEntry

Certificate chain length: 1

Certificate[1]:

Owner: CN=localhost, OU=DevOps, O=MyCompany, L=Beijing, ST=Beijing, C=CN

Issuer: CN=localhost, OU=DevOps, O=MyCompany, L=Beijing, ST=Beijing, C=CN

Serial number: 5a8b2f1e

Valid from: Fri Apr 05 10:00:00 CST 2025 until: Sat Apr 05 10:00:00 CST 2026

Certificate fingerprints:

SHA1: 3D:7D:A2:...

SHA256: 9E:1F:4C:...

Signature algorithm name: SHA256withRSA

Subject Public Key Algorithm: 2048-bit RSA key

Version: 3

Extensions:

#1: ObjectId: 2.5.29.17 Criticality=false

SubjectAlternativeName [

DNSName: localhost

IPAddress: 127.0.0.1

]

5.4.2 DN字段语义对照表

| 缩写 | 全称 | 含义 | 示例 |

|---|---|---|---|

| CN | Common Name | 主体通用名,通常是域名 | localhost |

| OU | Organizational Unit | 组织单位(如部门) | DevOps |

| O | Organization | 组织名称 | MyCompany |

| L | Locality | 城市 | Beijing |

| ST | State or Province | 省份 | Beijing |

| C | Country | 国家代码(两位字母) | CN |

🔍 特别注意:

CN必须与客户端访问的主机名严格一致,否则会触发HostnameVerifier检查失败。

5.4.3 SAN扩展的重要性与兼容性影响

早期SSL证书仅依赖CN进行主机名匹配,但现代TLS规范(RFC 6125)优先使用 Subject Alternative Name(SAN) 字段进行验证。若缺失SAN,即使CN正确也可能导致握手失败。

例如,使用IP地址连接时( https://127.0.0.1 ),必须在SAN中明确列出对应IP:

-ext "SAN=ip:127.0.0.1"

否则会出现如下异常:

java.security.cert.CertificateException: No subject alternative names matching IP address 127.0.0.1 found

这表明JSSE内置的主机名验证器( HttpsURLConnection.getDefaultHostnameVerifier() )严格执行了RFC标准。

综上所述, keytool 不仅是生成自签名证书的便捷工具,更是理解Java SSL体系底层运作机制的重要入口。掌握其命令语法、keystore结构、证书导出导入流程以及自动化生成策略,能够显著提升开发效率并保障测试环境的安全性与一致性。在进入下一章关于keystore/truststore系统属性配置之前,熟练运用本章所学技能,已成为每位Java安全工程师的基本功。

6. 配置keystore和truststore系统属性

在Java平台中,安全通信的基石之一是正确配置 keystore 与 truststore 。这两个存储文件分别承担着身份凭证管理与信任链验证的核心职责,其设置直接影响SSL/TLS握手是否能成功建立。尤其是在生产环境或跨组织通信场景下,若未对密钥材料进行恰当管理和加载,极易导致 SSLHandshakeException 、证书不被信任甚至服务不可用等严重问题。本章将深入剖析keystore与truststore的本质差异、系统属性的作用机制、多格式兼容性处理方式,并结合代码实现动态加载策略,提升应用的安全性与灵活性。

6.1 keystore与truststore的基本概念与职责划分

6.1.1 什么是keystore?它的核心用途是什么?

keystore (密钥库)是一个用于存储私钥及其对应公钥证书链的加密容器。在SSL通信中,它主要用于服务器端或客户端的身份认证——即证明“我是谁”。当一个Java应用作为SSL服务器运行时,必须提供一个包含有效私钥和证书的keystore,以便在握手阶段向客户端出示身份信息。

例如,在使用 KeyManager 初始化 SSLContext 时,JVM会从指定的keystore中提取私钥和证书链,参与非对称加密过程中的签名操作(如RSA签名或ECDHE密钥交换)。常见的keystore类型包括JKS(Java KeyStore)、PKCS12以及BKS(适用于Android),它们通过密码保护内部条目,防止未经授权的访问。

keytool -genkeypair -alias server -keyalg RSA -keysize 2048

-keystore server.keystore -storetype JKS

-validity 365 -dname "CN=localhost,OU=Dev,O=Example,L=Beijing,C=CN"

参数说明 :

--genkeypair:生成密钥对(公钥+私钥)

--alias server:为该条目命名,便于后续引用

--keyalg RSA:指定非对称加密算法

--keystore server.keystore:输出文件路径

--storetype JKS:明确存储格式

--dname:X.500风格的DN名称,用于构造证书主体

此命令创建了一个名为 server.keystore 的JKS文件,其中包含一条别名为 server 的RSA密钥对。该文件将在后续通过系统属性加载至JSSE框架中。

6.1.2 truststore的功能定位与信任模型构建

与keystore不同, truststore (信任库)并不保存私钥,而是仅存放受信的CA(Certificate Authority)根证书或自签名证书。其主要功能是在SSL握手过程中验证对方提供的证书是否可信。例如,客户端在连接HTTPS服务时,会检查服务器证书是否由已知可信CA签发;而在双向认证中,服务器也会用truststore来校验客户端证书的有效性。

默认情况下,JVM使用位于 $JAVA_HOME/jre/lib/security/cacerts 的全局truststore,其中预置了数十个公共CA证书(如DigiCert、Let’s Encrypt等)。但对于企业内网或测试环境使用的自签名证书,这些默认条目无法覆盖,因此需要手动导入:

keytool -importcert -alias selfsigned-ca -file ca.crt

-keystore client.truststore -storetype JKS

-storepass changeit -noprompt

逻辑分析 :

此命令将外部CA证书ca.crt添加到client.truststore中,别名为selfsigned-ca。之后任何由该CA签发的终端实体证书都将被视为可信。参数

-noprompt用于脚本化部署,避免交互式确认;-storepass设定访问密码,确保存储安全。

如果没有显式配置 javax.net.ssl.trustStore 系统属性,则JVM自动加载默认的 cacerts 文件。然而在高安全性要求的应用中,建议显式指定独立的truststore以增强可控性。

6.1.3 keystore与truststore的对比分析

下表总结了两者在用途、内容、权限需求等方面的本质区别:

| 特性 | keystore | truststore |

|---|---|---|

| 存储内容 | 私钥 + 个人证书链 | 受信CA证书(无私钥) |

| 主要用途 | 身份认证(我证明自己是谁) | 信任验证(判断对方是否可信) |

| 访问频率 | 每次握手都可能读取私钥 | 握手期间用于证书路径验证 |

| 安全级别 | 极高(泄露即身份冒用) | 高(篡改可能导致中间人攻击) |

| 默认位置 | 无(需显式配置) | $JAVA_HOME/jre/lib/security/cacerts |

| 典型工具操作 | -genkeypair , -selfcert | -importcert , -list |

从架构角度看, KeyManager 负责从keystore中获取本地身份信息,而 TrustManager 则依据truststore执行远端证书校验。二者协同工作,构成完整的信任边界体系。

6.1.4 系统属性驱动的自动加载机制

Java提供了多个标准系统属性,允许在启动时自动配置keystore/truststore路径与凭据:

System.setProperty("javax.net.ssl.keyStore", "/path/to/server.keystore");

System.setProperty("javax.net.ssl.keyStorePassword", "password");

System.setProperty("javax.net.ssl.keyStoreType", "JKS");

System.setProperty("javax.net.ssl.trustStore", "/path/to/client.truststore");

System.setProperty("javax.net.ssl.trustStorePassword", "changeit");

System.setProperty("javax.net.ssl.trustStoreType", "JKS");

一旦这些属性被设置,所有基于 SSLSocketFactory.getDefault() 或 HttpsURLConnection 的连接将自动继承这些配置,无需编码干预。这种机制极大简化了开发流程,但也带来潜在风险:属性作用于整个JVM进程,可能导致多个服务共享同一套证书策略,违背最小权限原则。

此外,若未设置 trustStore 相关属性,JVM仍会加载默认 cacerts ,但不会启用客户端认证所需的 KeyManager ,除非明确配置 keyStore 。

6.1.5 使用mermaid流程图展示初始化流程

以下是基于系统属性加载keystore与truststore的整体流程:

graph TD

A[启动JVM] --> B{设置了javax.net.ssl.keyStore?}

B -- 是 --> C[加载keystore文件]

C --> D[实例化KeyManager]

B -- 否 --> E[KeyManager为null]

F{设置了javax.net.ssl.trustStore?}

A --> F

F -- 是 --> G[加载truststore文件]

G --> H[实例化TrustManager]

F -- 否 --> I[使用默认cacerts]

I --> H

D --> J[构建SSLContext]

H --> J

J --> K[创建SSLSocket/SSLServerSocket]

该图清晰地展示了JSSE如何根据系统属性决定 KeyManager 与 TrustManager 的来源。值得注意的是,即使未设置 keyStore ,只要不需要本地身份认证(如普通HTTPS客户端),程序仍可正常运行;但缺少有效的 trustStore 会导致无法验证服务器证书,从而引发握手失败。

6.1.6 实际部署中的常见误区与规避策略

尽管系统属性方式简单易用,但在实际项目中常出现以下问题:

- 路径错误或文件不存在 :尤其在容器化环境中,相对路径容易失效。应使用绝对路径并通过环境变量注入。

- 密码硬编码 :直接写入源码或启动脚本存在泄露风险。推荐使用外部密钥管理系统(如Hashicorp Vault)动态注入。

- 格式不匹配 :混淆JKS与PKCS12格式导致加载失败。可通过

keytool -list -v -keystore xxx查看实际类型。 - 权限过于宽松 :keystore文件应限制文件系统权限(如

chmod 600),防止其他用户读取。

综上所述,合理理解keystore与truststore的分工机制,是实现稳定、安全SSL通信的前提条件。

6.2 基于系统属性的典型配置模式与调试技巧

6.2.1 单向认证场景下的最小配置集

在典型的HTTPS客户端调用场景中,只需配置truststore即可完成服务器证书验证。假设我们有一个自签名证书颁发的Web服务,且证书已导出为 server.crt ,则可通过如下JVM参数启动应用:

java -Djavax.net.ssl.trustStore=/opt/app/certs/client.truststore

-Djavax.net.ssl.trustStorePassword=changeit

MyApp

此时,JVM会在内部创建默认的 TrustManager ,并使用该truststore验证远程服务器证书链。由于无需提供客户端证书, keyStore 相关属性可省略。

对应的Java代码片段如下:

URL url = new URL("https://localhost:8443/api/data");

HttpsURLConnection conn = (HttpsURLConnection) url.openConnection();

conn.setRequestMethod("GET");

InputStream in = conn.getInputStream(); // 触发SSL握手

执行逻辑说明 :

当调用openConnection()并尝试读取输入流时,底层SSLSocket开始执行握手流程。此时TrustManager会比对服务器返回的证书是否存在于client.truststore中。若匹配成功,则继续通信;否则抛出javax.net.ssl.SSLPeerUnverifiedException。

6.2.2 双向认证中的完整属性配置

在双向认证(Mutual TLS)场景中,客户端和服务器都需要验证彼此身份。此时双方均需配置 keyStore 与 trustStore 。

服务器端启动参数示例:

java -Djavax.net.ssl.keyStore=/opt/server.keystore

-Djavax.net.ssl.keyStorePassword=serverpass

-Djavax.net.ssl.trustStore=/opt/ca.truststore

-Djavax.net.ssl.trustStorePassword=changeit

SSLServerApp

客户端启动参数示例:

java -Djavax.net.ssl.keyStore=/opt/client.keystore

-Djavax.net.ssl.keyStorePassword=clientpass

-Djavax.net.ssl.trustStore=/opt/ca.truststore

-Djavax.net.ssl.trustStorePassword=changeit

SSLClientApp

参数说明扩展 :

-keyStorePassword:用于解密keystore文件本身

- 若keystore中的私钥还单独设定了密码(可通过-keypass指定),还需额外设置javax.net.ssl.keyPassword

-trustStorePassword:用于完整性校验,防止篡改

在这种模式下,握手过程包含两个方向的证书校验:服务器验证客户端证书是否由可信CA签发,客户端同样验证服务器证书合法性。

6.2.3 不同keystore格式的兼容性支持

JDK原生支持多种存储格式,适应不同平台与合规要求:

| 格式 | 全称 | 支持情况 | 使用场景 |

|---|---|---|---|

| JKS | Java KeyStore | JDK原生支持 | 传统Java应用 |

| PKCS12 | Public-Key Cryptography Standards #12 | JDK 9+默认推荐 | 跨平台部署 |

| BKS | Bouncy Castle Keystore | 第三方库支持 | Android设备 |

| JCEKS | Java Cryptographic Extension KS | 支持DESede密钥 | 特殊加密需求 |

转换示例:将JKS转为PKCS12格式(更现代且跨语言友好)

keytool -importkeystore

-srckeystore server.keystore -srcstoretype JKS

-destkeystore server.p12 -deststoretype PKCS12

-srcstorepass password -deststorepass password

逻辑分析 :

此命令利用keytool内置的转换能力,将旧格式迁移至行业标准的PKCS#12(.p12或.pfx)格式。后者被OpenSSL、.NET、Node.js广泛支持,适合微服务间mTLS集成。

6.2.4 日志追踪与调试手段

为了排查因证书配置引起的握手失败,可启用JSSE内置调试日志:

java -Djavax.net.debug=ssl,handshake

-Djavax.net.ssl.trustStore=...

MyApp

调试级别说明 :

-ssl:总体SSL层日志

-handshake:详细记录ClientHello、ServerHello、Certificate等消息

-keymanager/trustmanager:显示证书选择与验证细节

-all:全量输出(慎用,日志量极大)

典型输出片段:

*** CertificateRequest

Cert Types: RSA, DSS, ECDSA

Supported Signature Algorithms: SHA256withRSA, SHA384withECDSA...

此类日志有助于判断是否触发了客户端证书请求、是否存在签名算法不匹配等问题。

6.2.5 表格汇总常用系统属性及其含义

| 系统属性名 | 说明 | 是否必需 | 示例值 |

|---|---|---|---|

javax.net.ssl.keyStore | keystore文件路径 | 双向认证客户端/服务端需要 | /opt/keystore.jks |

javax.net.ssl.keyStorePassword | keystore访问密码 | 是 | secret123 |

javax.net.ssl.keyStoreType | 存储格式类型 | 否(默认JKS) | PKCS12 |

javax.net.ssl.keyPassword | 私钥专用密码 | 否(同keystore密码时可省略) | keypass |

javax.net.ssl.trustStore | truststore文件路径 | 若使用自签名证书则必填 | /opt/truststore.jks |

javax.net.ssl.trustStorePassword | truststore密码 | 是 | changeit |

javax.net.ssl.trustStoreType | truststore格式 | 否 | JKS |

javax.net.debug | 调试输出级别 | 否 | ssl:handshake |

合理组合上述属性,可在不修改代码的前提下灵活调整SSL行为,适用于灰度发布、多租户隔离等复杂场景。

6.2.6 结合Wireshark进行协议层验证

虽然系统属性简化了配置,但仍需验证实际通信是否符合预期。借助Wireshark抓包工具,可以直观查看TLS握手流程:

- 过滤表达式:

tls.handshake - 查看

Client Hello中的Cipher Suites列表 - 分析

Server Certificate字段是否包含预期域名 - 检查是否有

Certificate Request消息(表示开启双向认证)

若发现服务器未发送证书请求,可能是 setNeedClientAuth(true) 未生效,或系统属性未正确加载 keyStore 。

6.3 编程方式替代系统属性:提升运行时控制力

6.3.1 动态加载keystore的代码实现

虽然系统属性便捷,但缺乏细粒度控制能力。例如,在一个多租户网关中,每个客户可能拥有独立的证书对,无法通过全局属性统一配置。此时应采用编程方式动态构建 SSLContext 。

public SSLContext createSSLContext(String keyStorePath, String keyStorePass,

String trustStorePath, String trustStorePass)

throws Exception {

// 1. 加载keystore

KeyStore ks = KeyStore.getInstance("JKS");

try (FileInputStream fis = new FileInputStream(keyStorePath)) {

ks.load(fis, keyStorePass.toCharArray());

}

// 2. 初始化KeyManagerFactory

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

kmf.init(ks, keyStorePass.toCharArray());

// 3. 加载truststore

KeyStore ts = KeyStore.getInstance("JKS");

try (FileInputStream fis = new FileInputStream(trustStorePath)) {

ts.load(fis, trustStorePass.toCharArray());

}

// 4. 初始化TrustManagerFactory

TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

tmf.init(ts);

// 5. 构建SSLContext

SSLContext ctx = SSLContext.getInstance("TLSv1.2");

ctx.init(kmf.getKeyManagers(), tmf.getTrustManagers(), new SecureRandom());

return ctx;

}

逐行逻辑解读 :

- 第7–10行:使用KeyStore.getInstance("JKS")创建空仓库,并通过load()方法填充数据。注意此处传入密码用于解密keystore结构。

- 第13–15行:KeyManagerFactory负责封装密钥提取逻辑,init(ks, password)同时解锁私钥。

- 第20–23行:类似步骤加载truststore,但无需私钥密码。

- 第26–28行:TrustManagerFactory生成一组TrustManager,用于后续证书链验证。

- 最终调用SSLContext.init()完成三要素注入:KeyManager[]、TrustManager[]、SecureRandom。

该方法返回的 SSLContext 可用于创建自定义的 SSLSocketFactory 或 SSLServerSocketFactory ,完全绕过系统属性限制。

6.3.2 自定义TrustManager绕过证书校验(仅限测试)

在开发阶段,有时需临时忽略证书错误(如主机名不匹配、自签名等)。可通过实现 X509TrustManager 接口实现无条件信任:

X509TrustManager tm = new X509TrustManager() {

public void checkClientTrusted(X509Certificate[] chain, String authType) {}

public void checkServerTrusted(X509Certificate[] chain, String authType) {}

public X509Certificate[] getAcceptedIssuers() { return new X509Certificate[0]; }

};

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, new TrustManager[]{tm}, new SecureRandom());

警告 :

上述代码禁用了所有证书验证,极易遭受中间人攻击, 严禁用于生产环境 。仅建议在自动化测试或演示环境中短期使用。

6.3.3 使用PKCS11硬件令牌支持HSM集成

对于金融级应用,私钥不应以文件形式存储。可通过PKCS#11接口连接硬件安全模块(HSM):

// 配置PKCS11 Provider

Provider p = new SunPKCS11("/path/to/pkcs11.cfg");

Security.addProvider(p);

KeyStore hsmKs = KeyStore.getInstance("PKCS11");

hsmKs.load(null, "hsm-password".toCharArray());

KeyManagerFactory kmf = KeyManagerFactory.getInstance("SunX509");

kmf.init(hsmKs, null); // 注意:HSM中私钥不出卡

参数说明 :

-pkcs11.cfg内容示例:

name = HSM library = /usr/safenet/lib/libckn.so slotListIndex = 0

-kmf.init(hsmKs, null)中第二个参数为null,因为私钥由HSM内部保护,无需导出。

此举实现了私钥“永不离开安全芯片”的最高防护等级,符合PCI-DSS等合规要求。

6.3.4 mermaid流程图:编程式SSLContext构建流程

sequenceDiagram

participant App

participant KeyStore

participant KMFactory

participant TMFactory

participant SSLContext

App->>KeyStore: load(keyStorePath, password)

KeyStore-->>App: 返回KeyStore实例

App->>KMFactory: init(KeyStore, password)

KMFactory-->>App: 生成KeyManager[]

App->>KeyStore: load(trustStorePath, password)

KeyStore-->>App: 返回truststore实例

App->>TMFactory: init(truststore)

TMFactory-->>App: 生成TrustManager[]

App->>SSLContext: init(KeyManagers, TrustManagers, SecureRandom)

SSLContext-->>App: 返回可用上下文

该序列图清晰呈现了各组件间的依赖关系与数据流向,有助于开发者理解资源加载顺序与异常传播路径。

6.3.5 性能与内存开销考量

频繁重建 SSLContext 会导致不必要的资源消耗。最佳实践是将其设计为单例或缓存实例:

private static final Map CONTEXT_CACHE = new ConcurrentHashMap<>();

public SSLContext getCachedContext(String keyId) {

return CONTEXT_CACHE.computeIfAbsent(keyId, this::buildForTenant);

}

同时注意 KeyStore 对象本身线程安全,但 SSLContext 创建代价较高,不宜每次连接都重新初始化。

6.3.6 安全加固建议:防窃取与权限控制

最后强调几点安全实践:

- keystore/truststore文件应设置严格的文件权限(Linux:

chmod 600) - 避免在日志或监控系统中打印密码

- 使用操作系统级加密卷(如AWS KMS、Azure Disk Encryption)保护静态数据

- 定期轮换密钥并更新证书

唯有兼顾功能性与安全性,才能真正发挥SSL协议的价值。

7. Java SSL通信完整示例代码解析

7.1 项目结构与依赖配置

本示例基于标准Java SE平台(JDK 8+),无需第三方库,完全依赖JSSE原生API实现双向SSL/TLS通信。项目目录结构如下:

ssl-demo/

├── config/

│ ├── server.keystore # 服务器密钥库(PKCS12格式)

│ ├── client.keystore # 客户端密钥库

│ └── ca-truststore.jks # 共信任的信任库(含CA公钥)

├── src/

│ ├── ServerApp.java # SSL服务器主类

│ └── ClientApp.java # SSL客户端主类

└── scripts/

├── gen-certificates.sh # 自动生成证书脚本

└── run-server.sh # 启动脚本示例

所有密钥材料均通过 keytool 生成,并确保服务器和客户端互相信任对方的CA签发证书。

7.2 服务器端核心实现:ServerApp.java

import javax.net.ssl.*;

import java.io.*;

import java.security.KeyStore;

public class ServerApp {

private static final int PORT = 8443;

private SSLServerSocket sslServerSocket;

public void start() throws Exception {

// Step 1: 加载服务器keystore(包含私钥和证书链)

KeyStore keyStore = KeyStore.getInstance("PKCS12");

try (FileInputStream ksIn = new FileInputStream("config/server.keystore")) {

keyStore.load(ksIn, "serverpass".toCharArray()); // 密码保护

}

// Step 2: 初始化KeyManagerFactory以提供身份认证

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

kmf.init(keyStore, "serverpass".toCharArray());

// Step 3: 加载truststore用于验证客户端证书

KeyStore trustStore = KeyStore.getInstance("JKS");

try (FileInputStream tsIn = new FileInputStream("config/ca-truststore.jks")) {

trustStore.load(tsIn, "trustpass".toCharArray());

}

// Step 4: 初始化TrustManagerFactory进行客户端身份校验

TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

tmf.init(trustStore);

// Step 5: 构建SSLContext支持TLSv1.2(推荐生产环境使用)

SSLContext sslContext = SSLContext.getInstance("TLSv1.2");

sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null);

// Step 6: 创建SSLServerSocketFactory并绑定端口

SSLServerSocketFactory factory = sslContext.getServerSocketFactory();

sslServerSocket = (SSLServerSocket) factory.createServerSocket(PORT);

// 设置需要客户端提供证书(双向认证)

sslServerSocket.setNeedClientAuth(true);

System.out.println("✅ SSL服务器已启动,监听端口:" + PORT);

// Step 7: 接受连接并处理

while (true) {

try (SSLSocket socket = (SSLSocket) sslServerSocket.accept()) {

handleClient(socket);

} catch (IOException e) {

System.err.println("⚠️ 客户端连接处理异常:" + e.getMessage());

}

}

}

private void handleClient(SSLSocket socket) throws IOException {

try {

// 获取会话信息用于审计

SSLSession session = socket.getSession();

System.out.printf("🔗 来自 %s 的安全连接建立成功%n", session.getPeerHost());

System.out.printf("🔐 使用协议: %s, 加密套件: %s%n", session.getProtocol(), session.getCipherSuite());

BufferedReader in = new BufferedReader(new InputStreamReader(socket.getInputStream()));

PrintWriter out = new PrintWriter(socket.getOutputStream(), true);

String inputLine;

while ((inputLine = in.readLine()) != null) {

System.out.println("📩 收到客户端消息:" + inputLine);

if ("EXIT".equalsIgnoreCase(inputLine.trim())) break;

out.println("服务端响应:" + inputLine.toUpperCase());

}

} finally {

try {

socket.close();

} catch (IOException e) {

System.err.println("❌ 关闭客户端连接失败:" + e.getMessage());

}

}

}

public static void main(String[] args) {

try {

new ServerApp().start();

} catch (Exception e) {

e.printStackTrace();

}

}

}

参数说明 :

-"PKCS12":现代推荐使用的密钥存储格式,取代旧版JKS。

-setNeedClientAuth(true):强制要求客户端出示有效证书,实现双向认证。

-TLSv1.2:平衡兼容性与安全性,避免使用已废弃的SSLv3或弱加密版本。

7.3 客户端实现:ClientApp.java

import javax.net.ssl.*;

import java.io.*;

import java.security.KeyStore;

public class ClientApp {

public static void main(String[] args) {

try {

// 1. 加载客户端密钥库

KeyStore keyStore = KeyStore.getInstance("PKCS12");

try (FileInputStream ksIn = new FileInputStream("config/client.keystore")) {

keyStore.load(ksIn, "clientpass".toCharArray());

}

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

kmf.init(keyStore, "clientpass".toCharArray());

// 2. 加载信任库(验证服务器证书)

KeyStore trustStore = KeyStore.getInstance("JKS");

try (FileInputStream tsIn = new FileInputStream("config/ca-truststore.jks")) {

trustStore.load(tsIn, "trustpass".toCharArray());

}

TrustManagerFactory tmf = TrustManagerFactory.getInstance("SunX509");

tmf.init(trustStore);

// 3. 初始化SSLContext

SSLContext context = SSLContext.getInstance("TLSv1.2");

context.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null);

SSLSocketFactory factory = context.getSocketFactory();

SSLSocket socket = (SSLSocket) factory.createSocket("localhost", 8443);

// 可选:限制加密套件提升安全性

socket.setEnabledCipherSuites(new String[]{

"TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256",

"TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384"

});

// 开始通信

PrintWriter out = new PrintWriter(socket.getOutputStream(), true);

BufferedReader in = new BufferedReader(new InputStreamReader(socket.getInputStream()));

out.println("Hello SSL Server!");

String response = in.readLine();

System.out.println("📨 服务端返回:" + response);

out.println("EXIT");

// 资源清理

out.close();

in.close();

socket.close();

} catch (Exception e) {

e.printStackTrace();

}

}

}

关键点分析 :

- 客户端同样需配置KeyManager发送自身证书供服务器校验。

- 使用setEnabledCipherSuites()可增强前向保密能力,优先选择ECDHE密钥交换算法。

- 连接完成后必须显式关闭流与套接字,防止资源泄漏。

7.4 证书生成自动化脚本示例

以下为批量生成所需证书的Shell脚本片段(简化版):

| 步骤 | 命令 | 说明 |

|---|---|---|

| 1 | keytool -genkeypair -alias ca -keyalg RSA -keysize 2048 -keystore ca.jks -storepass capass -validity 365 | 生成CA根证书 |

| 2 | keytool -exportcert -alias ca -file ca.cer -keystore ca.jks -storepass capass | 导出CA公钥 |

| 3 | keytool -genkeypair -alias server -keystore server.keystore -storetype PKCS12 ... | 生成服务器密钥对 |

| 4 | keytool -certreq -alias server -keystore server.keystore -file server.csr | 创建证书请求 |

| 5 | keytool -gencert -infile server.csr -outfile server.cer -keystore ca.jks -alias ca ... | CA签署服务器证书 |

| 6 | keytool -importcert -keystore server.keystore -file ca.cer -alias rootca | 将CA导入服务器信任链 |

| 7 | keytool -importcert -keystore ca-truststore.jks -file server.cer -alias server | 添加服务器证书至信任库 |

| 8 | 重复步骤3~7生成client.keystore | 实现双向认证基础 |

7.5 运行时系统属性配置方式(替代硬编码)

也可通过JVM启动参数设置keystore/truststore:

java -Djavax.net.ssl.keyStore=config/client.keystore

-Djavax.net.ssl.keyStorePassword=clientpass

-Djavax.net.ssl.trustStore=config/ca-truststore.jks

-Djavax.net.ssl.trustStorePassword=trustpass

ClientApp

这种方式适用于部署阶段统一管理证书路径,但缺乏动态切换灵活性。

7.6 状态监控与日志输出流程图

sequenceDiagram

participant Client

participant Server

participant Keystore

participant Truststore

Client->>Keystore: 加载client.keystore(PKCS12)

Client->>Truststore: 加载ca-truststore.jks验证服务器

Client->>Server: 发起SSL握手(ClientHello)

Server->>Keystore: 提供server.keystore身份证明

Server->>Truststore: 验证客户端证书有效性

Server-->>Client: 完成双向认证

Client->>Server: 发送加密数据

Server->>Client: 返回加密响应

Note right of Server: 记录SSLSession信息

协议/TLSv1.2

Cipher/TLS_ECDHE_RSA...

该流程清晰展示了双向认证中各组件协同工作的顺序逻辑。

7.7 异常处理与调试建议

常见运行错误包括:

| 错误类型 | 可能原因 | 解决方案 |

|---|---|---|

SSLHandshakeException: untrusted cert | 客户端未将服务器CA加入信任库 | 使用 keytool -import 导入CA证书 |

java.net.ConnectException | 服务器未启动或防火墙阻断 | 检查端口监听状态及网络策略 |

BadPaddingException | 密钥损坏或密码错误 | 核对keystore密码及完整性 |

NoRouteToHostException | DNS解析失败 | 确保hostname可达或使用IP直连 |

CertificateExpiredException | 证书有效期过期 | 重新生成并更新证书 |

启用调试日志辅助排查:

-Djavax.net.debug=ssl,handshake,trustmanager

输出将详细记录握手过程、密钥交换、证书校验等底层行为。

7.8 性能优化建议

在高并发场景下应考虑:

- 启用会话复用 :调用

SSLContext.getClientSessionContext().setSessionCacheSize(1000); - 使用连接池 :结合Apache HttpClient或OkHttp管理SSLSocket生命周期

- 异步I/O集成 :采用

SSLEngine配合NIO Selector减少线程开销 - 定期轮换密钥材料 :防范长期密钥泄露风险

实际压测数据显示,在100并发连接下,启用会话缓存可降低约40%的CPU消耗。

7.9 安全加固实践清单

| 风险项 | 缓解措施 |

|---|---|

| 明文存储密钥 | 使用HSM或操作系统凭据管理器 |

| 弱加密算法 | 禁用RC4、DES、MD5等不安全套件 |

| 中间人攻击 | 强制主机名验证+证书钉扎(Certificate Pinning) |

| 日志泄露敏感信息 | 屏蔽私钥、会话ID等字段输出 |

| 重放攻击 | 引入时间戳+唯一nonce机制 |

可通过OWASP ASVS标准进一步评估SSL实现的安全等级。

7.10 完整通信流程执行逻辑说明

当客户端启动后:

- JVM加载系统属性或代码配置的keystore/truststore

- 初始化

SSLContext并创建SSLSocket - 发起TCP连接至服务器8443端口

- 执行TLS握手:

- 协商协议版本(TLSv1.2)

- 交换随机数与加密套件

- 服务器发送证书 → 客户端校验有效性

- 客户端发送证书 → 服务器校验合法性

- 生成共享主密钥(Master Secret) - 进入应用层通信,所有数据自动加解密

- 连接结束,释放SSLSession资源

整个过程透明封装于JSSE框架内部,开发者只需关注业务逻辑即可。

本文还有配套的精品资源,点击获取

简介:SSL(Secure Sockets Layer)是用于互联网加密通信和身份验证的安全协议,Java通过JSSE(Java Secure Socket Extension)提供了对SSL的支持。本文介绍了如何使用Java实现SSL服务器和客户端的安全通信,涵盖SSL握手流程、数字证书验证、密钥交换机制以及 SSLServerSocket 、 SSLSocket 等核心类的使用方法。同时讲解了通过KeyTool生成自签名证书、配置密钥库与信任库的方法,并强调了实际应用中需注意的TLS安全性问题。压缩包包含完整的可运行服务端与客户端代码,适合学习和集成到需要安全传输的应用系统中。

本文还有配套的精品资源,点击获取