Docker Swarm部署KitchenOwl集群:高可用家庭服务器方案设计

Docker Swarm部署KitchenOwl集群:高可用家庭服务器方案设计

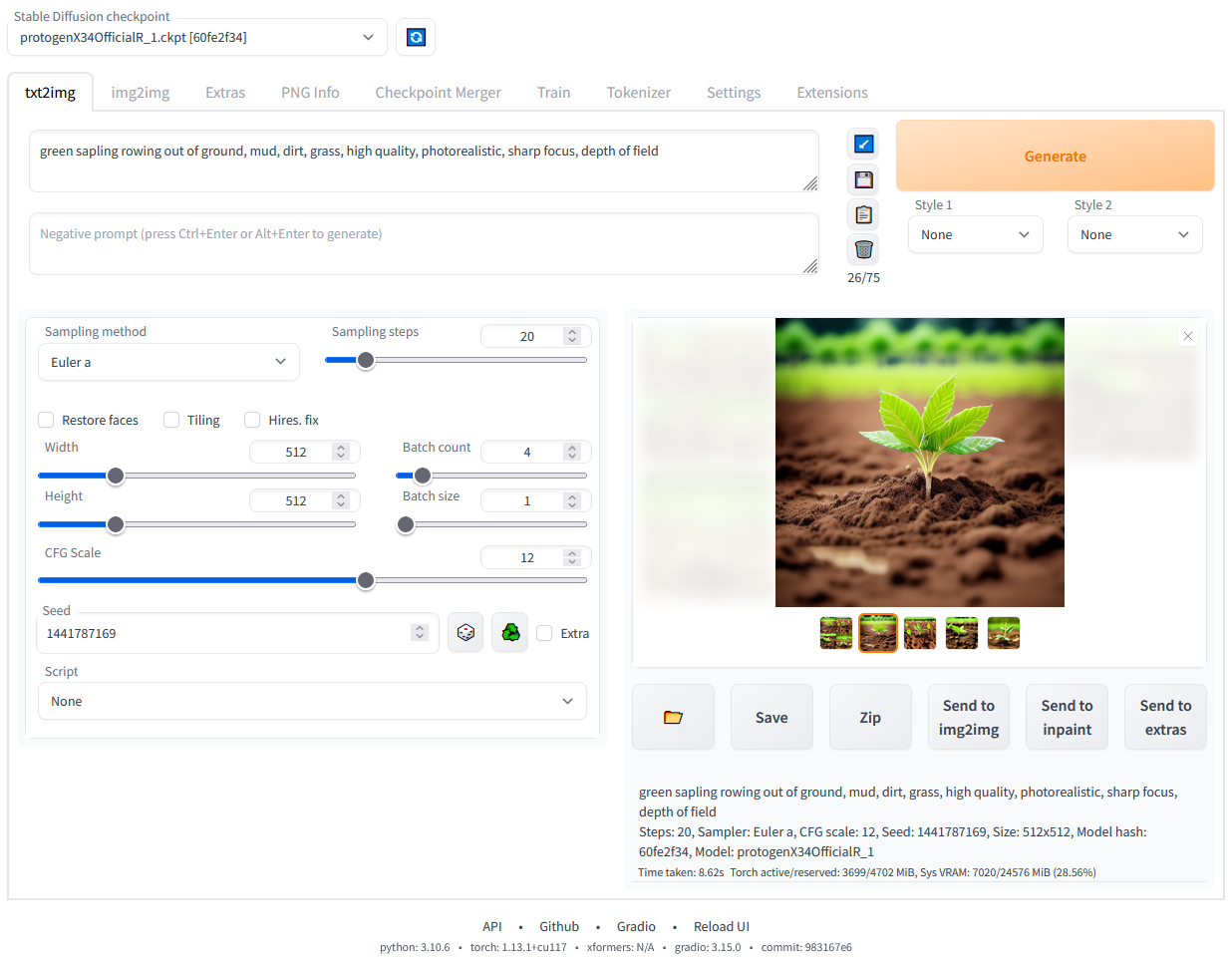

【免费下载链接】kitchenowl KitchenOwl is a self-hosted grocery list and recipe manager. The backend is made with Flask and the frontend with Flutter. Easily add items to your shopping list before you go shopping. You can also create recipes and add items based on what you want to cook.

你是否还在为家庭服务器的单点故障问题烦恼?是否希望搭建一套稳定可靠的自托管购物清单和食谱管理系统?本文将详细介绍如何使用Docker Swarm部署KitchenOwl集群,打造高可用的家庭服务器方案,让你轻松管理家庭购物和食谱,无需担心服务中断。读完本文,你将掌握Docker Swarm集群搭建、KitchenOwl服务编排、数据持久化、负载均衡以及监控告警等关键技能,为你的家庭服务器构建坚实的基础。

方案架构设计

集群拓扑结构

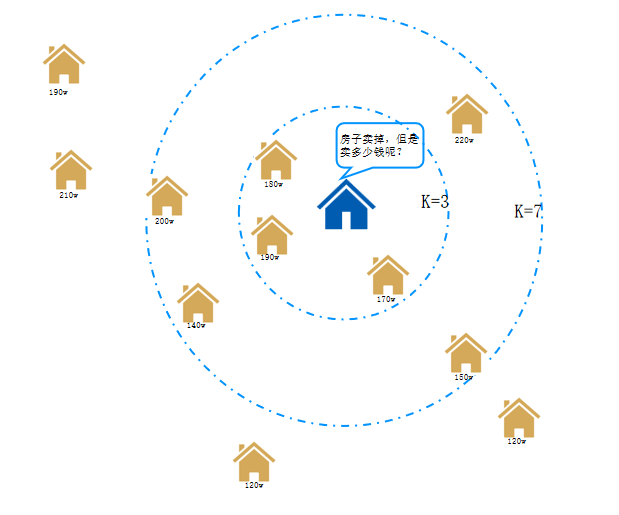

Docker Swarm部署KitchenOwl集群采用三节点架构,包括一个管理节点和两个工作节点,确保服务的高可用性。管理节点负责集群的管理和调度,工作节点运行实际的应用服务。这种架构能够有效避免单点故障,当其中一个工作节点出现问题时,服务会自动迁移到其他健康节点,保证服务的持续可用。

服务组件拆分

根据KitchenOwl的官方文档和Docker Compose配置,我们将服务拆分为前端(front)和后端(back)两个核心组件。前端使用Nginx作为Web服务器,提供静态资源服务并反向代理API请求;后端基于Flask框架构建,处理业务逻辑和数据存储。这种拆分方式有利于独立扩展和维护各个组件,提高系统的灵活性和可扩展性。

以下是官方Docker Compose配置中的服务定义:

version: "3"

services:

front:

image: tombursch/kitchenowl-web:latest

restart: unless-stopped

ports:

- "80:80"

depends_on:

- back

back:

image: tombursch/kitchenowl-backend:latest

restart: unless-stopped

environment:

- JWT_SECRET_KEY=PLEASE_CHANGE_ME

volumes:

- kitchenowl_data:/data

volumes:

kitchenowl_data:

数据持久化方案

为确保数据的安全性和持久性,我们采用Docker Swarm的命名卷(Named Volume)结合GlusterFS分布式文件系统的方案。命名卷提供了便捷的数据管理方式,而GlusterFS则实现了数据的分布式存储和冗余备份,即使单个节点的存储出现问题,数据也不会丢失。这种方案兼顾了性能和可靠性,非常适合家庭服务器环境。

环境准备

硬件要求

搭建Docker Swarm集群的每个节点建议至少满足以下硬件要求:

- CPU:双核及以上

- 内存:2GB及以上

- 存储:20GB及以上可用空间(SSD优先,提升性能)

- 网络:节点间千兆以太网连接,确保低延迟和高带宽

软件环境

所有节点需要安装以下软件:

- 操作系统:Ubuntu 20.04 LTS或更新版本

- Docker Engine:20.10.x及以上版本

- Docker Compose:v2.x及以上版本

网络规划

集群节点间需要开放以下端口:

- 2376/tcp:Docker daemon通信端口

- 2377/tcp:Swarm管理端口

- 7946/tcp/udp:节点发现端口

- 4789/udp:Overlay网络端口

此外,为了使外部能够访问KitchenOwl服务,需要在集群入口节点开放80端口(HTTP)和443端口(HTTPS,可选)。

实施步骤

Docker Swarm集群初始化

- 在管理节点执行以下命令初始化Swarm集群:

docker swarm init --advertise-addr <管理节点IP>

执行成功后,会输出加入集群的命令,记录下来供后续工作节点加入使用。

- 在工作节点执行上一步输出的命令,将其加入Swarm集群:

docker swarm join --token <令牌> <管理节点IP>:2377

- 验证集群状态:

docker node ls

如果所有节点都显示为"Ready"状态,则说明集群初始化成功。

自定义Stack文件编写

根据官方提供的Docker Compose配置,我们编写适用于Docker Swarm的stack.yml文件。该文件定义了服务的部署策略、资源限制、环境变量、网络和存储配置等关键信息。

以下是自定义的stack.yml文件内容:

version: "3.8"

services:

front:

image: tombursch/kitchenowl-web:latest

deploy:

replicas: 2

placement:

max_replicas_per_node: 1

resources:

limits:

cpus: '0.5'

memory: 512M

ports:

- "80:80"

environment:

- BACK_URL=back:5000

depends_on:

- back

networks:

- kitchenowl_net

back:

image: tombursch/kitchenowl-backend:latest

deploy:

replicas: 2

placement:

max_replicas_per_node: 1

resources:

limits:

cpus: '1'

memory: 1G

environment:

- JWT_SECRET_KEY=your_secure_jwt_secret_key

- DB_DRIVER=sqlite

- STORAGE_PATH=/data

volumes:

- kitchenowl_data:/data

networks:

- kitchenowl_net

networks:

kitchenowl_net:

driver: overlay

volumes:

kitchenowl_data:

driver: local

在stack.yml文件中,我们为前端和后端服务分别设置了2个副本,并通过placement约束确保每个节点上最多运行一个副本,实现服务的高可用部署。同时,我们还设置了资源限制,防止单个服务过度占用系统资源。

敏感信息管理

为了保护敏感信息(如JWT_SECRET_KEY),我们使用Docker Swarm的Secrets功能进行管理。首先创建一个包含敏感信息的文件:

echo "your_secure_jwt_secret_key" > jwt_secret.txt

然后在stack.yml文件中引用该secret:

secrets:

jwt_secret:

file: ./jwt_secret.txt

services:

back:

...

environment:

- JWT_SECRET_KEY_FILE=/run/secrets/jwt_secret

secrets:

- jwt_secret

...

这样,敏感信息将以文件的形式挂载到容器中,避免了直接在配置文件中明文存储的安全风险。

服务部署与验证

- 执行以下命令部署KitchenOwl服务:

docker stack deploy -c stack.yml kitchenowl

- 查看服务部署状态:

docker stack ps kitchenowl

如果所有服务的"当前状态"都显示为"Running",则说明服务部署成功。

- 验证服务访问:

在浏览器中访问集群任意节点的IP地址(或域名),如果能够正常显示KitchenOwl的登录页面,则说明服务部署成功。

高可用保障措施

健康检查配置

为了确保服务的健康运行,我们在stack.yml文件中为前端和后端服务添加健康检查配置:

services:

front:

...

healthcheck:

test: ["CMD", "curl", "-f", "http://localhost/"]

interval: 30s

timeout: 10s

retries: 3

start_period: 60s

...

back:

...

healthcheck:

test: ["CMD", "curl", "-f", "http://localhost:5000/api/health"]

interval: 30s

timeout: 10s

retries: 3

start_period: 60s

...

健康检查会定期检测服务是否正常响应,如果连续多次检测失败,Docker Swarm会自动重启该服务实例,确保服务的可用性。

自动扩缩容策略

根据系统负载自动调整服务副本数量是实现高可用的重要手段。我们可以使用Docker Swarm的自动扩缩容功能,结合第三方监控工具(如Prometheus和Grafana)来实现这一目标。

首先,在stack.yml文件中为服务添加deploy.autoscaling配置:

services:

back:

...

deploy:

...

resources:

limits:

cpus: '1'

memory: 1G

autoscaling:

enabled: true

max_replicas: 4

min_replicas: 2

metrics:

- type: resource

name: cpus

target:

type: utilization

value: 70

- type: resource

name: memory

target:

type: utilization

value: 80

...

上述配置表示,当CPU利用率持续超过70%或内存利用率持续超过80%时,自动增加服务副本数量,最多不超过4个;当负载降低时,自动减少副本数量,最少保持2个。

数据备份方案

为了防止数据丢失,我们需要定期备份KitchenOwl的数据。可以使用Docker Swarm的定时任务功能(如使用cronjob或第三方工具)来实现自动备份。

以下是一个简单的备份脚本示例:

#!/bin/bash

BACKUP_DIR="/path/to/backups"

TIMESTAMP=$(date +%Y%m%d_%H%M%S)

CONTAINER_NAME=$(docker ps -f "name=kitchenowl_back" --format "{{.Names}}" | head -n 1)

docker exec $CONTAINER_NAME tar -czf /tmp/kitchenowl_backup_$TIMESTAMP.tar.gz -C /data .

docker cp $CONTAINER_NAME:/tmp/kitchenowl_backup_$TIMESTAMP.tar.gz $BACKUP_DIR/

docker exec $CONTAINER_NAME rm /tmp/kitchenowl_backup_$TIMESTAMP.tar.gz

# 保留最近30天的备份

find $BACKUP_DIR -name "kitchenowl_backup_*.tar.gz" -type f -mtime +30 -delete

将该脚本添加到crontab中,设置每天凌晨执行一次,即可实现自动备份。

性能优化建议

资源限制与调度

根据KitchenOwl的实际运行情况,合理设置服务的资源限制和调度策略。例如,可以为后端服务分配更多的CPU和内存资源,因为它需要处理复杂的业务逻辑和数据存储操作。同时,通过设置placement约束,可以将不同类型的服务调度到不同性能的节点上,充分利用系统资源。

网络优化

使用Docker Swarm的Overlay网络,并启用加密功能,提高网络通信的安全性。同时,可以通过调整网络MTU值、启用连接复用等方式优化网络性能。

镜像优化

使用官方提供的最新稳定版镜像(tombursch/kitchenowl-web:latest和tombursch/kitchenowl-backend:latest),并定期更新镜像以获取最新的性能优化和安全修复。如果有特殊需求,也可以基于官方镜像进行自定义构建,移除不必要的组件,减小镜像体积,提高启动速度。

监控与告警

Prometheus+Grafana监控体系搭建

使用Prometheus和Grafana搭建监控体系,实时监控集群和服务的运行状态。首先,部署Prometheus和Grafana服务:

docker stack deploy -c prometheus-grafana.yml monitoring

然后,配置Prometheus监控Docker Swarm和KitchenOwl服务。在Prometheus的配置文件中添加以下监控目标:

scrape_configs:

- job_name: 'docker_swarm'

dns_sd_configs:

- names:

- 'tasks.prometheus'

type: 'A'

port: 9090

- job_name: 'kitchenowl_back'

dns_sd_configs:

- names:

- 'tasks.kitchenowl_back'

type: 'A'

port: 5000

metrics_path: '/metrics'

最后,在Grafana中导入Docker Swarm和KitchenOwl的监控仪表盘,直观地展示监控数据。

关键指标设置

为KitchenOwl服务设置以下关键监控指标:

- 服务可用性:服务的运行状态、响应时间、错误率等。

- 系统资源:CPU利用率、内存利用率、磁盘使用率、网络吞吐量等。

- 业务指标:活跃用户数、购物清单数量、食谱数量等。

通过设置合理的告警阈值,当指标超过阈值时,及时发送告警通知。

告警通知配置

配置Grafana的告警通知功能,当监控指标触发告警时,通过邮件、短信、钉钉或微信等方式发送告警通知。确保管理员能够及时了解服务的异常情况,并采取相应的措施进行处理。

常见问题解决

服务启动失败排查

如果服务启动失败,可以通过以下步骤进行排查:

- 查看服务日志:

docker service logs kitchenowl_back

docker service logs kitchenowl_front

- 检查服务配置:

docker service inspect kitchenowl_back

docker service inspect kitchenowl_front

- 检查节点资源使用情况:

docker node ps <节点ID>

docker stats

根据排查结果,修复相应的问题,如调整资源限制、修改环境变量、修复网络配置等。

数据恢复流程

当数据出现损坏或丢失时,可以通过以下步骤进行数据恢复:

- 停止KitchenOwl服务:

docker stack rm kitchenowl

- 恢复备份数据:

CONTAINER_NAME=$(docker run -d -v kitchenowl_data:/data --name kitchenowl_restore alpine)

docker cp /path/to/backup/kitchenowl_backup_.tar.gz $CONTAINER_NAME:/tmp/

docker exec $CONTAINER_NAME sh -c "rm -rf /data/* && tar -xzf /tmp/kitchenowl_backup_.tar.gz -C /data"

docker stop $CONTAINER_NAME

docker rm $CONTAINER_NAME

- 重新部署KitchenOwl服务:

docker stack deploy -c stack.yml kitchenowl

版本升级注意事项

升级KitchenOwl版本时,需要注意以下事项:

- 查看官方发布说明(CHANGELOG.md),了解版本之间的变化和兼容性要求。

- 备份数据,防止升级过程中出现数据丢失或损坏。

- 在测试环境中先进行升级测试,验证新版本的功能和兼容性。

- 在生产环境中逐步升级,先升级一个副本,验证无问题后再升级其他副本。

- 升级完成后,监控服务运行状态,确保一切正常。

总结与展望

本文详细介绍了使用Docker Swarm部署KitchenOwl集群的完整方案,包括架构设计、环境准备、实施步骤、高可用保障措施、性能优化、监控告警以及常见问题解决等内容。通过该方案,你可以搭建一套稳定可靠的家庭服务器系统,轻松管理家庭购物和食谱。

未来,可以进一步扩展该方案,如添加HTTPS加密、实现服务的自动伸缩、集成更多的家庭应用服务等。希望本文能够为你构建高可用家庭服务器提供有益的参考和帮助。

如果你觉得本文对你有帮助,请点赞、收藏并关注我们,获取更多关于家庭服务器和自托管应用的实用教程。下期我们将介绍如何使用Ansible自动化管理Docker Swarm集群,敬请期待!

【免费下载链接】kitchenowl KitchenOwl is a self-hosted grocery list and recipe manager. The backend is made with Flask and the frontend with Flutter. Easily add items to your shopping list before you go shopping. You can also create recipes and add items based on what you want to cook.